Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

GuLoader ist ein fortschrittlicher, in Shellcode geschriebener Downloader. Er wird von Kriminellen verwendet, um andere Malware, vor allem Trojaner, in großem Umfang zu verbreiten. Er ist dafür berüchtigt, dass er Anti-Erkennungs- und Anti-Analyse-Funktionen nutzt.

|

Downloader

Type

:

|

Italy

Origin

:

|

|

1 December, 2019

First seen

:

|

10 March, 2026

Last seen

:

|

|

Downloader

Type

:

|

Italy

Origin

:

|

|

1 December, 2019

First seen

:

|

10 March, 2026

Last seen

:

|

5

5

0

0

148

148

0

0

359

359

0

0

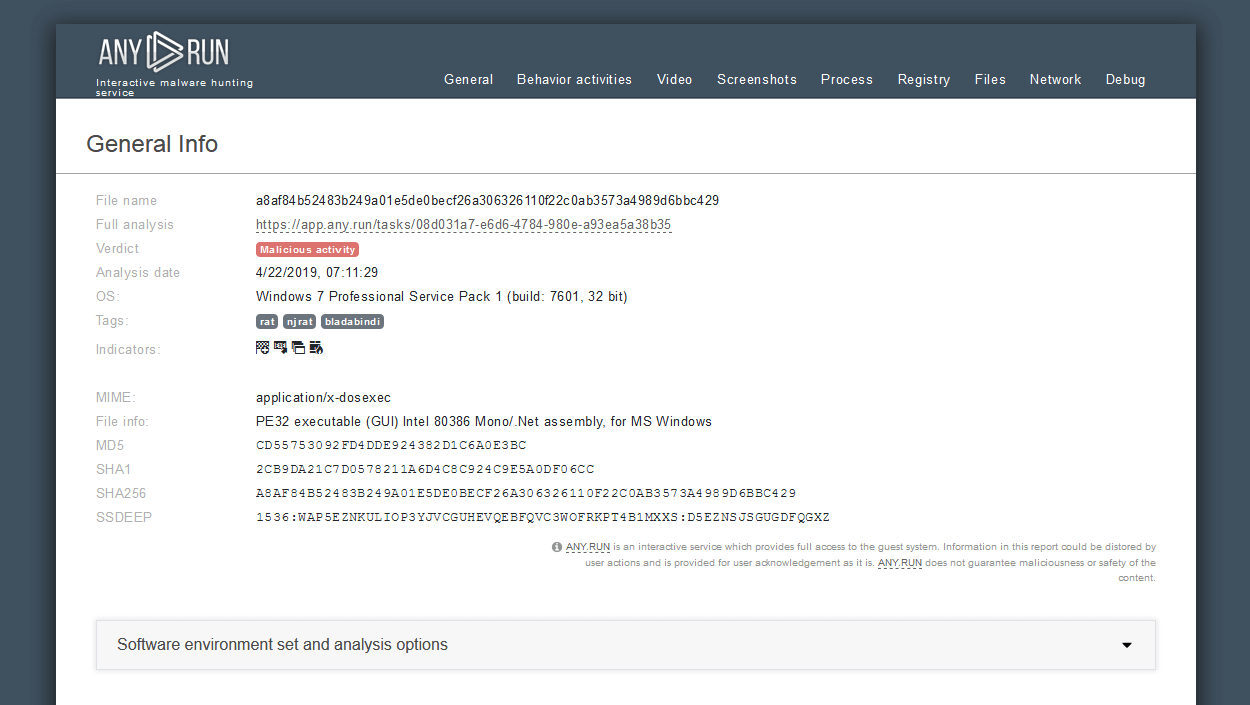

Wie der Name bereits vermuten lässt, handelt es sich bei GuLoader (manchmal auch als CloudEyE und vbdropper bezeichnet) um einen Trojaner der ersten Stufe, dessen Ziel es ist, ein System zu infizieren und einen finalen Payload zu starten. In der Regel andere Trojaner oder RATs. Sobald die Malware in das System des Opfers eingedrungen ist, versucht sie den Aufbau einer Fernverbindung und den Download einer schädlichen ausführbaren Datei.

Diese Malware ist für ihre fortschrittlichen Erkennungs- und Tarntechniken bekannt. Sie umgeht die Netzwerkerkennung, bleibt in virtuellen Umgebungen hängen und kann automatische Sicherheitssysteme umgehen.

Forscherinnen und Forscher haben GuLoader zum ersten Mal im Dezember 2019 beobachtet, als er im Rahmen einer Kampagne zur Auslieferung von Remcos RATs zum Einsatz kam. Im Laufe des Jahres 2020 wurde der Trojaner immer beliebter und machte zu einem bestimmten Zeitpunkt 25 Prozent aller Paketmuster aus, die von Check Point Research erfasst wurden. Heute ist GuLoader immer noch eine sehr aktive Bedrohung. NanoCore,Agent Tesla, LokiBot und FormBook werden häufig von GuLoader verbreitet.

GuLoader ist als kryptische Shell in einer Visual Basic 6 (VB6)-Ausführungsdatei programmiert. Er speichert insbesondere die Nutzdaten der zweiten Ebene in Cloud-Diensten. In der Regel sind dies Google Drive oder Microsoft OneDrive. Dies ermöglicht ihm, eine Verbindung herzustellen und die ausführbare Datei herunterzuladen, ohne entdeckt zu werden. Um die Sicherheitsmaßnahmen des Cloud-Hosts zu umgehen, werden die Nutzdaten in der Regel verschlüsselt.

Dieser Loader ist dafür berüchtigt, Anti-Analyse-Techniken zu verwenden:

GuLoader wird als Dienstleistung angeboten, wie viele andere Downloader auch. Die Preise beginnen bei $100 pro Monat. Der Dienst wird über das Clearnetz von einer Firma vertrieben, die über einen Domain-Namen in der .eu-Zone verfügt. Auf der Website wird der Dienst unter dem Namen CloudEye vermarktet und es wird behauptet, dass es sich um ein Sicherheitstool handelt, das Anwendungen vor dem Cracken schützen soll. Auf derselben Website finden sich jedoch Links zu YouTube-Tutorials, in denen deutlich gezeigt wird, wie die Software in böswilliger Absicht eingesetzt werden kann. Sie zeigen auch, wie Cloud-Laufwerke missbraucht werden können.

Die Forscher konnten GuLoader mit einer Hackergruppe in Italien in Verbindung bringen, indem sie E-Mails analysierten, die als Kontaktinformationen in alten Foren-Threads hinterlassen wurden. Unter dem Pseudonym sonykuccio ist einer der Nutzer hinter dem Loader bekannt. Er bewarb bereits 2011 eine Variante der Schadsoftware und bot kostenpflichtige Dienstleistungen an. Seiner Meinung nach ist er in der Lage, die Erkennung anderer Schadprogramme zu erschweren. Aus diesem Grund verwendet GuLoader viele ausgefeilte Anti-Evasion-Techniken.

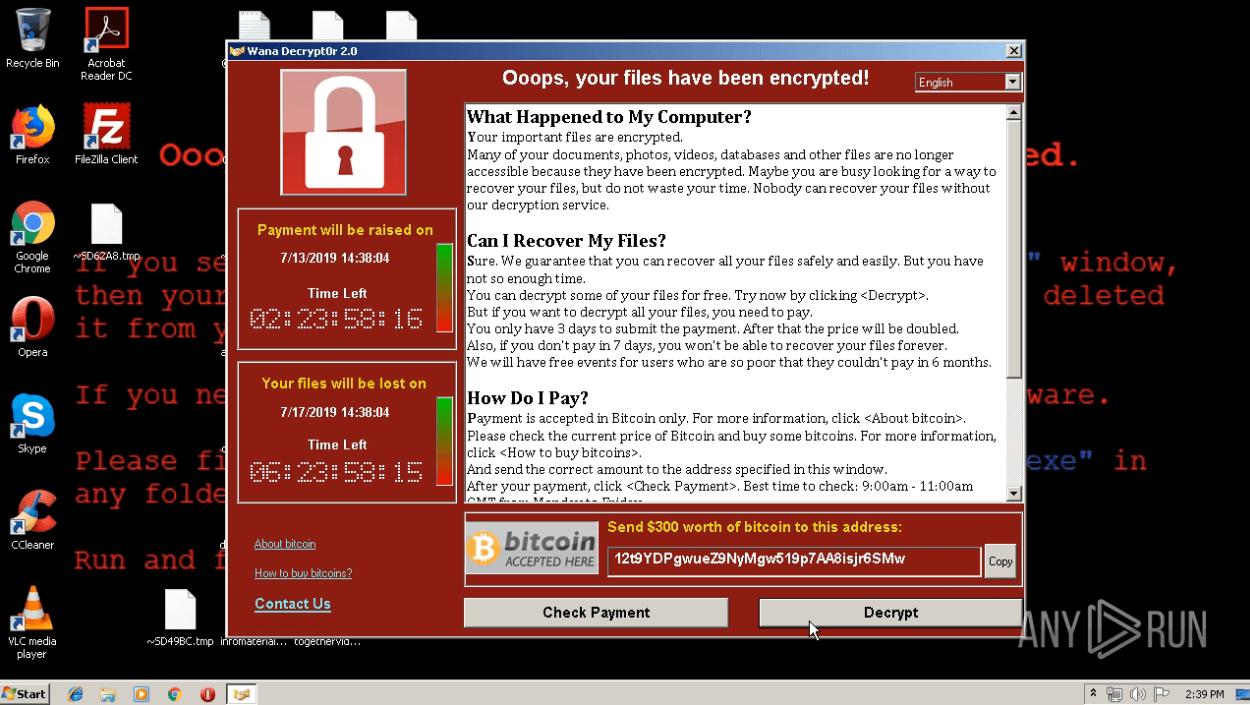

ANY.RUN unterstützt Forscherinnen und Forscher bei der Malware-Analyse von GuLoader. In einer interaktiven Sandbox kann der Ausführungsprozess von GuLoader verfolgt werden.

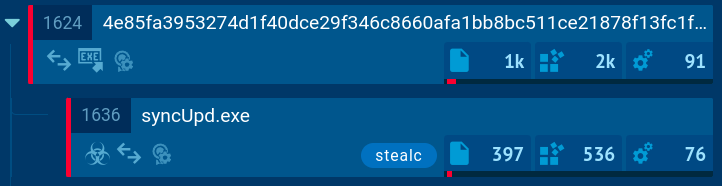

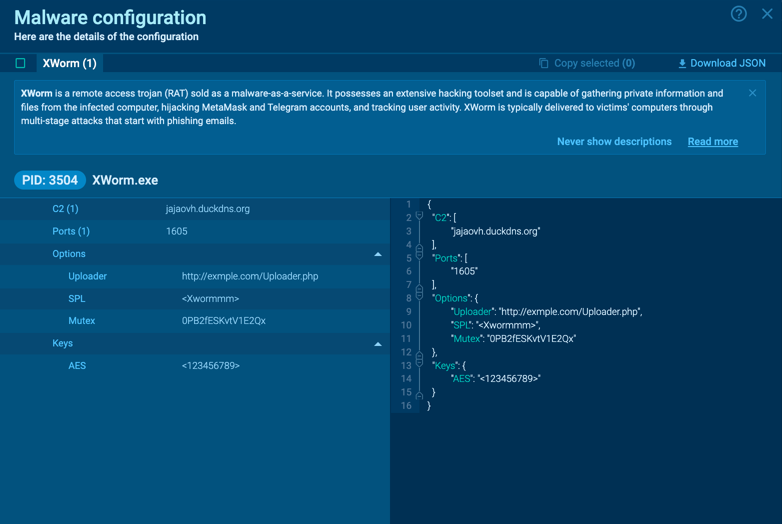

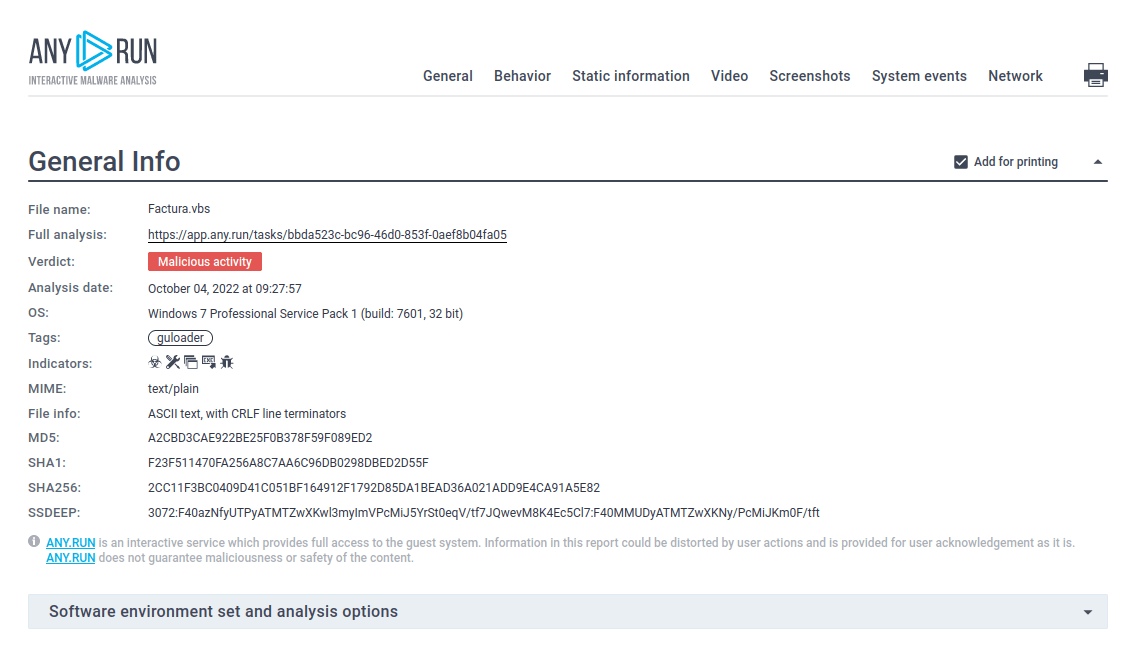

Abbildung 1: Von ANY.RUN generierter GuLoader Textbericht

ANY.RUN spart Zeit bei der Analyse und stellt wichtige Informationen, die aus der Malware extrahiert wurden, sofort zur Verfügung. Analysten können 10 Sekunden nach dem Start des Prozesses einen Blick auf die Konfiguration der GuLoader-Malware werfen.

.png)

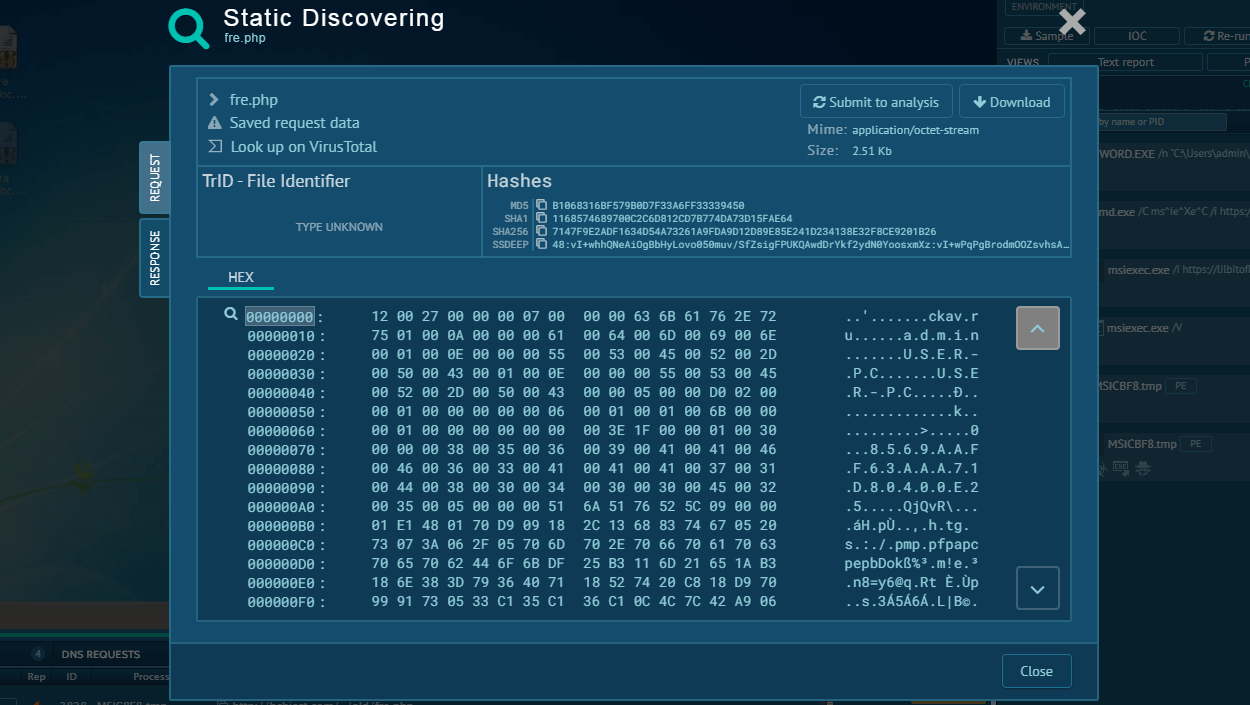

Abbildung 2: GuLoader Malware-Konfiguration

Die Art und Weise, wie GuLoader verbreitet wird, ändert sich im Laufe der Zeit, aber die Art und Weise, wie er ausgeführt wird, bleibt relativ linear. Nach dem Start prüft GuLoader, ob er in der virtuellen Umgebung ausgeführt wird, da er die Hauptnutzlast auf das infizierte System herunterlädt. Ist dies der Fall, wird die Verbindung hergestellt und die Nutzlast heruntergeladen. Nach dem Herunterladen der Nutzlast und dem Beginn der Ausführung wird der GuLoader beendet.

Selbst wenn der Loader während der Analyse keine Verbindung zu C2 aufbaut, können Sie in der extrahierten Malwarekonfiguration nachsehen, woher GuLoader die Nutzlast beziehen möchte!

Lesen Sie eine detaillierte Analyse von GuLoader in unserem Blog..

Wie GuLoader verbreitet wird, scheint sehr typisch. Der Loader wird in der Regel an ein Office-Dokument angehängt und über Spam-E-Mails verbreitet. Nach dem Herunterladen wird er mit Hilfe eines Makros zur Installation des schädlichen Programms verwendet. Manchmal wird er auch als ausführbare Datei in einem .rar-Archiv geliefert.

Während der Pandemie machten sich viele Kampagnen die Angst vor Covid-19 durch Erwähnung des Virus zu Nutze. In jüngster Zeit haben sich die Angreifer gefälschter Rechnungen für Zahlungen bedient. Sie geben sich als eine Bank aus und nutzen Social Engineering, um das Opfer dazu zu bringen, eine infizierte Datei herunterzuladen, um die "Details der Zahlung" zu überprüfen.

GuLoader ist als Service zu einem relativ niedrigen Preis verfügbar, leicht im Clearnetz zu finden und wird mit einer leicht nachvollziehbaren Anleitung ausgeliefert. Dass die Entwickler bereits über 5.000 Kunden haben, verwundert nicht. Wir erwarten, dass die Popularität dieses Dienstes aufgrund der Kombination von fortschrittlichen Betrugsverhinderungstechniken und Benutzerfreundlichkeit weiter zunehmen wird.

Glücklicherweise ist GuLoader in der ANY.RUN Sandbox leicht erkennbar. Eine interaktive Emulation zu starten und die Bedrohung zu identifizieren dauert nur wenige Minuten.