Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

njRAT ist ein Trojaner für den Fernzugriff. Es handelt sich um einen der am weitesten verbreiteten RATs auf dem Markt, der eine Fülle von Bildungsinformationen bietet. Interessierte Angreifer können sogar Tutorials auf YouTube finden. Dies macht ihn zu einem der beliebtesten RATs der Welt.

|

Trojan

Type

:

|

Middle East

Origin

:

|

|

1 January, 2013

First seen

:

|

10 March, 2026

Last seen

:

|

|

Type

:

|

Middle East

Origin

:

|

|

1 January, 2013

First seen

:

|

10 March, 2026

Last seen

:

|

5

5

0

0

148

148

0

0

359

359

0

0

Bei njRAT handelt es sich um einen Remote Access Trojaner, der auch unter den Namen Bladabindi und Njw0rm bekannt ist und zur Fernsteuerung infizierter Computer eingesetzt wird. Aufgrund seiner Verfügbarkeit, der Fülle an Online-Tutorials, der Fülle an Informationen und seiner robusten Kernfunktionalität, die durch mehrere Umgehungstechniken ergänzt wird, hat sich njRAT zu einem der weltweit am weitesten verbreiteten RATs entwickelt.

Diese Malware wurde erstmals 2013 entdeckt, einige verwandte RATs wurden jedoch bereits 2012 von Forschern beobachtet. Im Nahen Osten, der Region, die am häufigsten Ziel dieser Malware ist, wurde 2014 der stärkste Anstieg von njRAT-Angriffen verzeichnet.

Im zweiten Quartal 2024 war es laut ANY.RUN-Bericht die am dritthäufigsten verbreitete Malware.

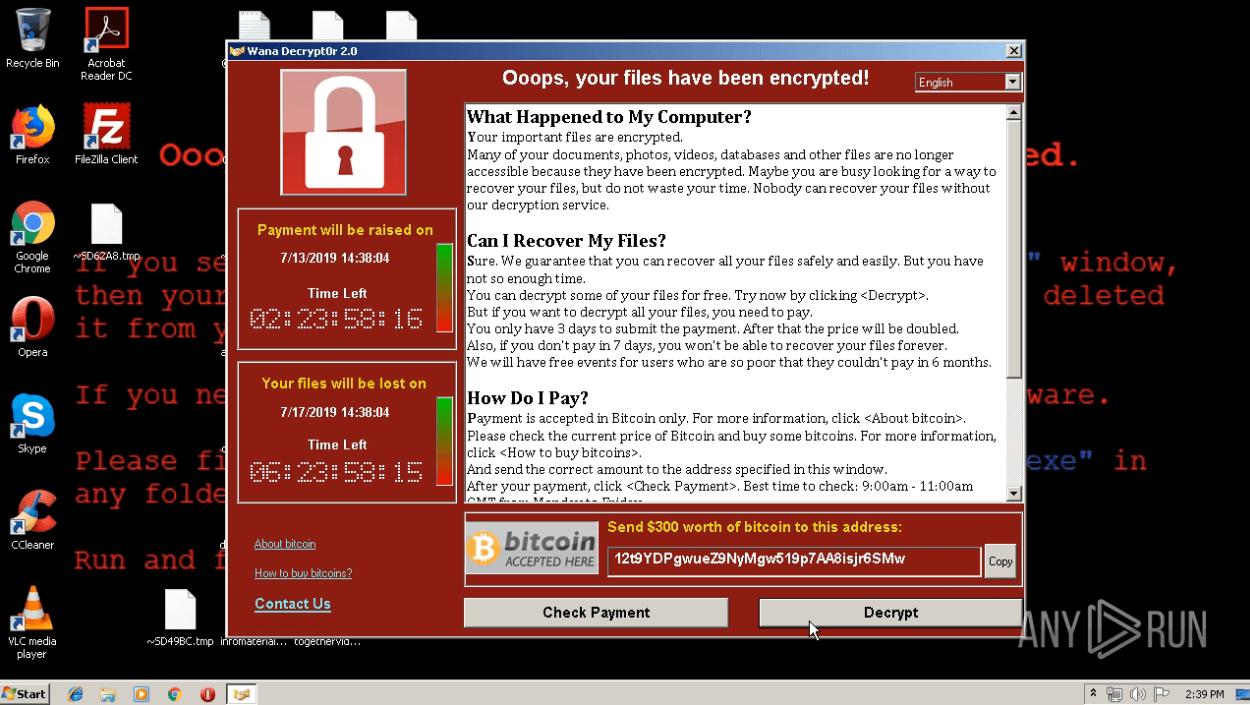

Bei njRAT handelt es sich um einen Trojaner, der auf dem .NET Framework basiert. Dieser RAT ermöglicht Hackern die Fernsteuerung des Computers des Opfers. njRAT erlaubt den Angreifern das Aktivieren der Webcam, das Aufzeichnen von Tastatureingaben und das Stehlen von Passwörtern für Webbrowser und verschiedene Desktop-Anwendungen.

Darüber hinaus ermöglicht die Malware den Angreifern, auf die Kommandozeile des infizierten Computers zuzugreifen. Auf diese Weise ist es möglich, Prozesse zu beenden und Dateien aus der Ferne auszuführen und zu manipulieren. Darüber hinaus ist njRAT in der Lage, die Systemregistrierung zu manipulieren. Einmal infiziert, sammelt der Trojaner Bladabindi verschiedene Informationen über den PC, in den er eingedrungen ist. Dazu gehören der Name des Computers, die Nummer des Betriebssystems, das Land, in dem sich der Computer befindet, der Benutzername und die Version des Betriebssystems.

Darüber hinaus ist diese Malware in der Lage, Anwendungen für die Speicherung von Kryptowährungen anzugreifen und Kryptowährungen von PCs zu stehlen. Es ist zum Beispiel bekannt, dass sie Bitcoins stehlen kann. Sie kann sogar auf Kreditkarteninformationen zugreifen, die manchmal in Krypto-Anwendungen gespeichert sind, um Kryptowährungen zu kaufen.

Sobald ein Computer infiziert ist, verwendet die Malware einen variablen Namen und kopiert sich in %TEMP%, %APPDATA%, %USERPROFILE%, %ALLUSERSPROFILE% oder %windir% - ein Verhalten, das für diese Art von Malware nicht ungewöhnlich ist. Um sicherzustellen, dass er jedes Mal aktiviert wird, wenn das Opfer den Computer einschaltet, kann er sich auch in

Um eine Erkennung durch Antiviren-Software zu vermeiden, hat der njRAT-Trojaner einige Tricks in petto. So verwendet er beispielsweise mehrere .NET-Obfuscatoren, um seinen Code zu verschleiern. Eine weitere Technik der Malware ist die Tarnung als kritischer Prozess, der den Benutzer am Beenden hindert. Dadurch kann der Benutzer diesen nicht beenden. Außerdem lässt sich njRAT auf diese Weise nur schwer vom infizierten PC entfernen. Bladabindi RAT ist auch in der Lage, Prozesse von Antivirensoftware zu deaktivieren, so dass er unbemerkt bleiben kann. njRAT kann auch erkennen, ob er auf einer virtuellen Maschine ausgeführt wird, was den Angreifern hilft, Gegenmaßnahmen gegen Forscher zu ergreifen.

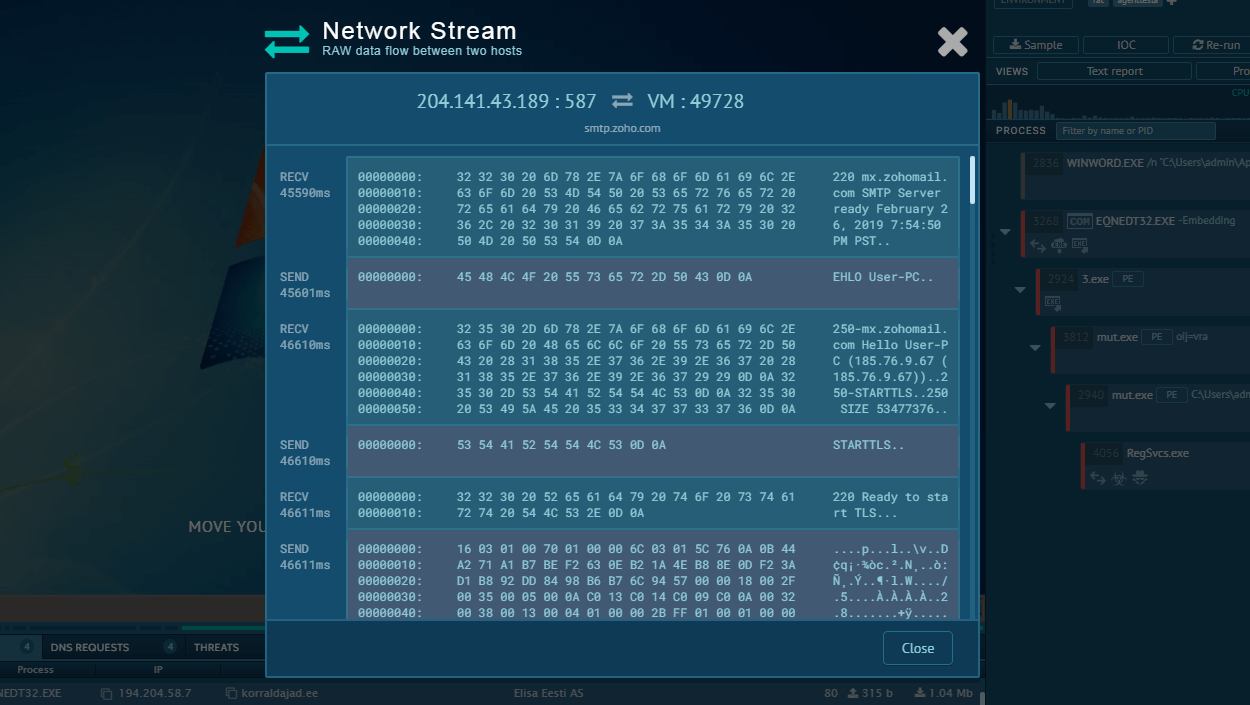

njRAT lädt zusätzliche Komponenten herunter und führt die zweite Stufe der Pastebin-Nutzung durch. njRAT verwendet Pastebin, um sich den Ermittlungen der Cybersicherheitsforscher zu entziehen. Die Malware muss also keinen herkömmlichen Command-and-Control-Server (C2) einrichten. Zwischen der Infektion durch njRAT und den neuen Payloads schafft Pastebin einen Pfad. Der Trojaner fungiert als Downloader und fängt auf Pastebin gespeicherte verschlüsselte Daten ab, entschlüsselt sie und verbreitet sie weiter.

njRAT erkennt externe Festplatten, die über USB angeschlossen sind, um sich zu verbreiten. Nach dem Erkennen eines solchen Gerätes kopiert sich der RAT auf das angeschlossene Laufwerk und erstellt eine Verknüpfung.

Die Schöpfer von njRAT sind Mitglieder einer Untergrund-Hackergemeinschaft namens Sparclyheason. Offensichtlich haben sie eine sehr beliebte und zerstörerische Malware geschaffen. njRAT wurde vom Microsoft Malware Protection Center als "schwer" eingestuft.

Tatsächlich hat Microsoft nach einer großen bösartigen Kampagne im Jahr 2014 vier Millionen Websites abgeschaltet, um den Datenverkehr zu filtern, der über no-ip.com-Domains lief.

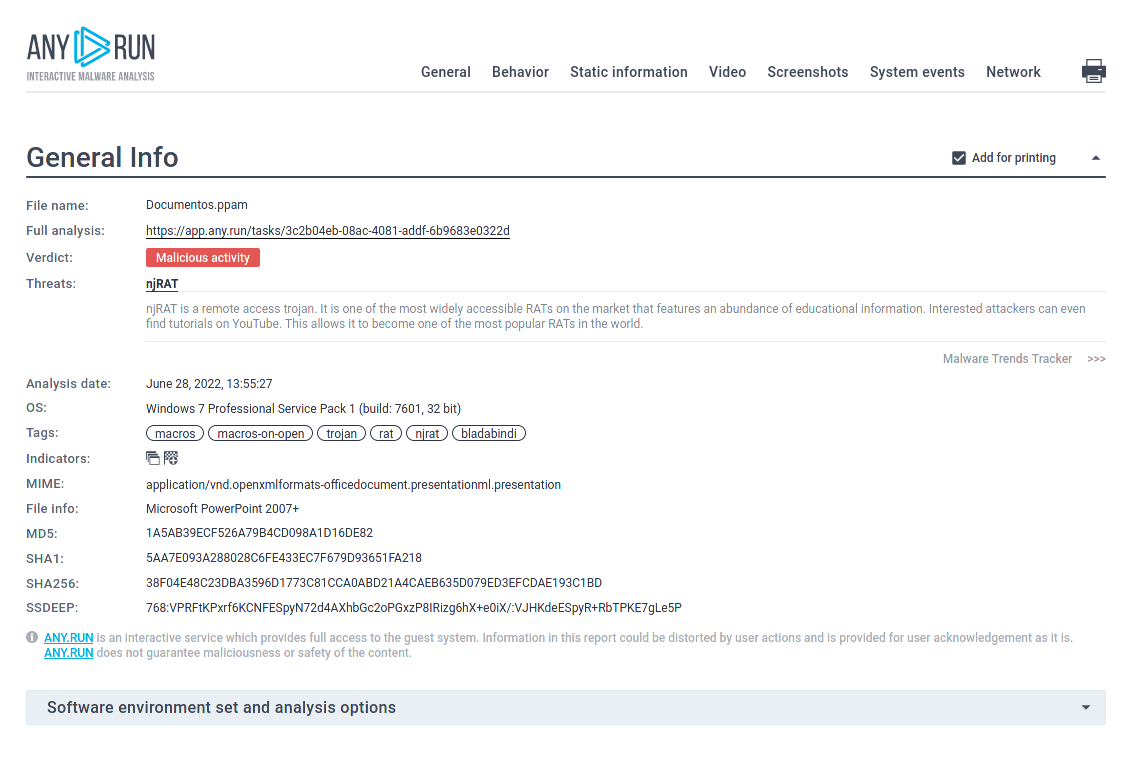

ANY.RUN ermöglicht es Forschern, den njRAT in einer interaktiven Sandbox-Simulation in Aktion zu sehen.

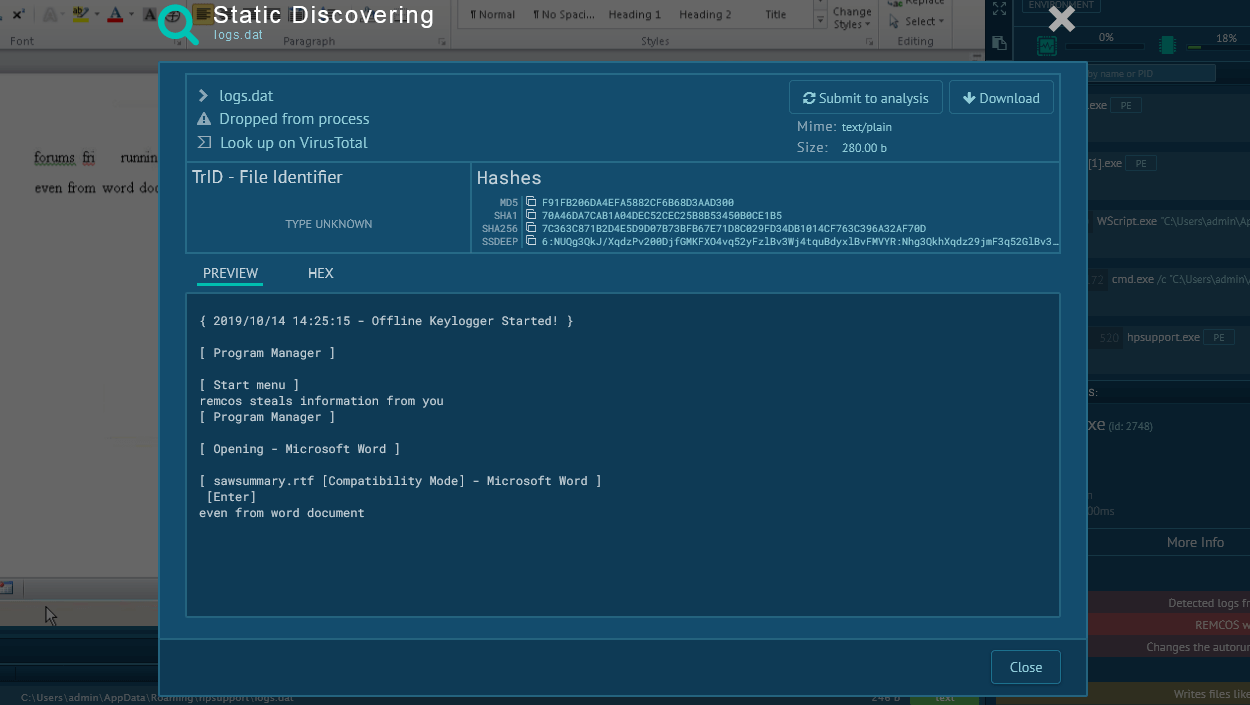

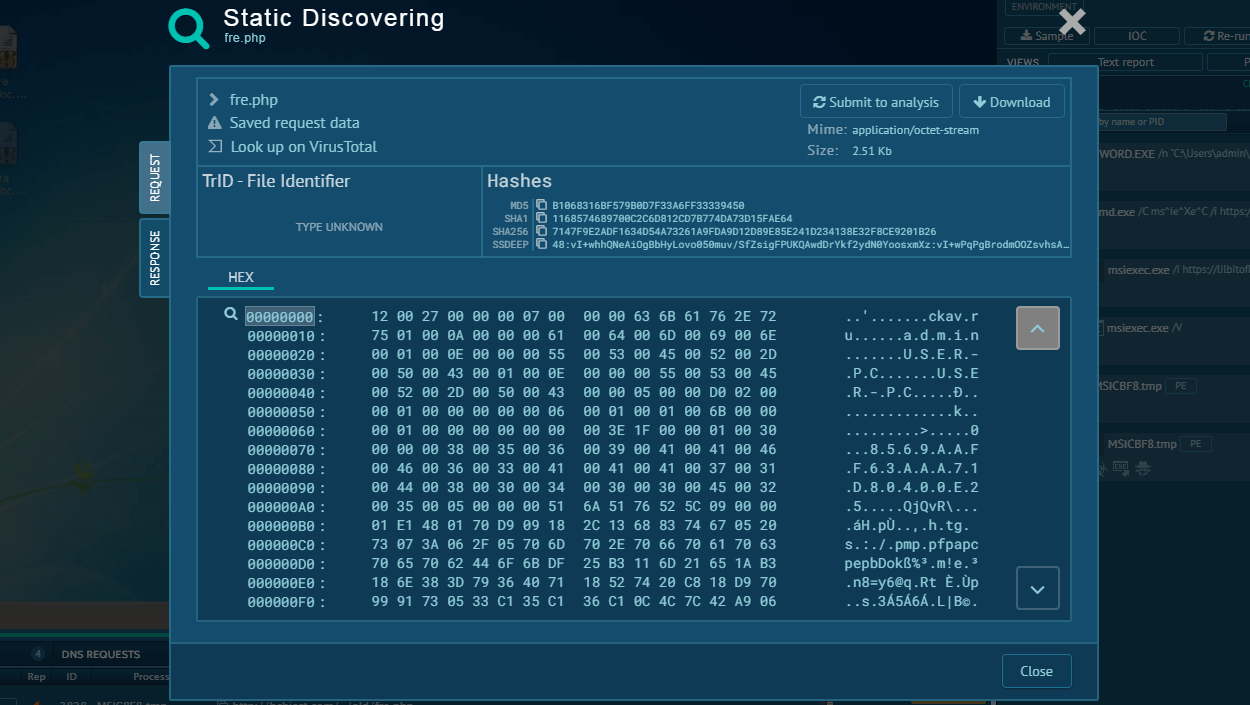

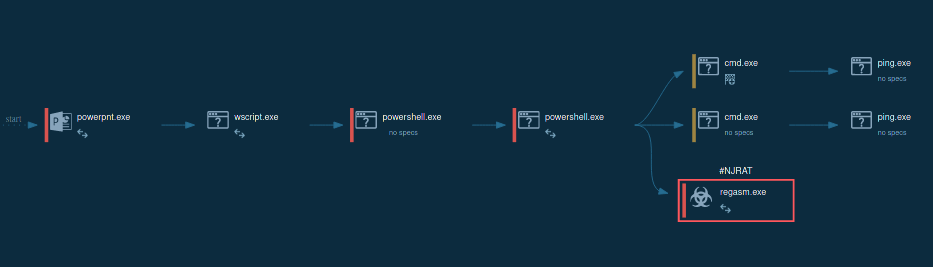

Abbildung 1: Vom ANY.RUN Malware Detection Service erstellte visuelle Darstellung des Lebenszyklus von njRAT in Form eines Prozessdiagramms.

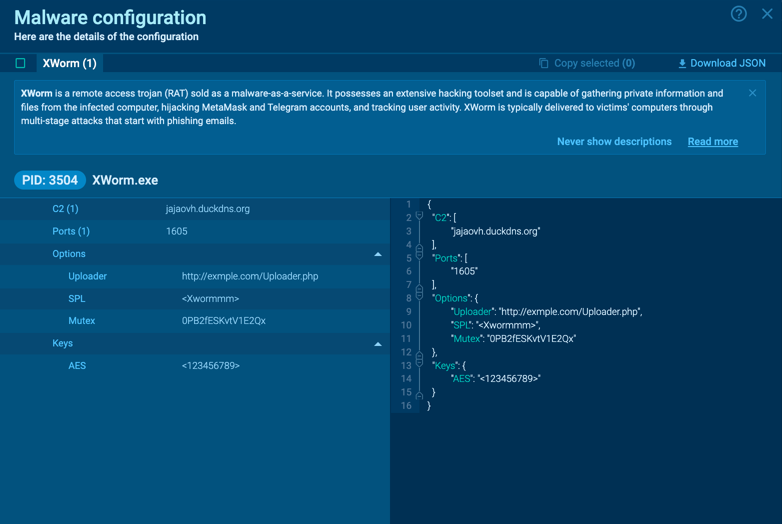

Abbildung 2: Ein von ANY.RUN generierter, anpassbarer Textreport ermöglicht einen tieferen Einblick in die Malware und hilft bei der Verbreitung der Forschungsergebnisse.

In unserer Simulation hat njRAT nach dem Eindringen in das Zielgerät und dem Beginn der Ausführung sofort mit seinen schädlichen Aktivitäten begonnen. In der Regel ist dies die Umbenennung der ursprünglichen Datei und die Erstellung eines Kindprozesses. Es kommt auch vor, dass der Trojaner njRAT seinen Code in legitime Prozesse wie z. B. RegSvcs.exe und RegAsm.exe injiziert.

Über den Task Scheduler kann sich die Malware auch selbst ausführen. Die wichtigsten schädlichen Aktivitäten werden von diesem untergeordneten Prozess ausgeführt. Zu diesen Aktivitäten gehören das Stehlen von Informationen, Verbindungen zu C2-Servern herzustellen und den Autorun-Wert in der Registrierung zu ändern, um sich beim Start des Betriebssystems selbst auszuführen.

Um seine Opfer zu infizieren, nutzt der Trojaner njRAT eine ganze Reihe von Angriffsvektoren. Dass die Malware im Rahmen von Spam-Kampagnen auf Discord-Nutzer abzielt, ist beispielsweise bekannt. Zur Täuschung der Anwender werden auch Cracks und Keygens in bekannter Software ausgenutzt. Um den Computer zu infizieren, installiert er schädliche Pakete.

Ein weiterer bekannter Verbreitungsweg war eine kompromittierte Website. Diese verleitete die Benutzer dazu, ein gefälschtes Adobe-Produktupdate herunterzuladen, das wiederum die njRAT-Malware auf dem PC installierte. Bladabindi tauchte auch in Phishing-E-Mail-Kampagnen auf. In diesem Fall wurde sie als schädlicher Anhang an potenzielle Opfer gesendet.

Im Oktober 2020 nutzten Spam-Mails das Thema "Tracking & Tracing" und gaben sich als beliebte Kurier- und Postdienste aus. Die bösartigen Pakete enthielten Anhänge im Zip-Format, die eine verschlüsselte Visual Basic Script (VBE)-Nutzlast und -Komponenten enthielten.

Darüber hinaus nutzen die Kriminellen zunehmend Cloud-basierte Speicherplattformen. Dort werden bösartige Dateien gehostet, um Malware zu verbreiten, oder sie werden sogar als Teil einer Command-and-Control-Architektur (C&C) verwendet. Auch Cloud-basierte Speicherplattformen werden immer häufiger von Kriminellen genutzt.

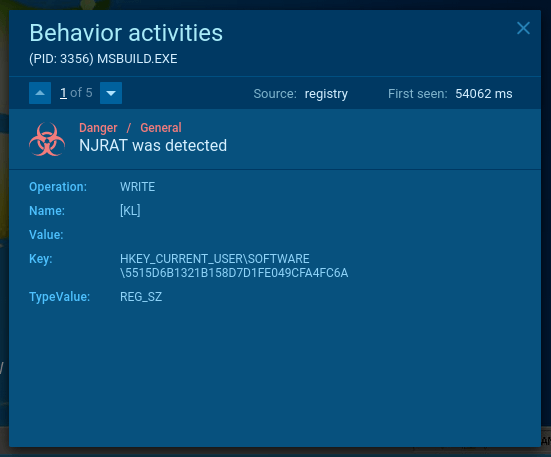

Um festzustellen, ob das untersuchte Beispiel njRAT ist oder nicht, können Sie einen Blick auf die Änderungen werfen, die er an der Registrierung vorgenommen hat. Öffnen Sie dazu die erweiterten Prozessdetails des bösartigen Prozesses und sehen Sie sich im Abschnitt "Ereignisse" die Registerkarte "Registrierungsänderungen" an. Wenn ein Prozess einen Schlüssel namens [kl] im Pfad HKEY_CURRENT_USER\Software\32_characters_and_digits erstellt hat, können Sie sicher sein, dass es sich um njRAT handelt.

Abbildung 3: Änderungen von njRAT in der Registry

Abbildung 3: Änderungen von njRAT in der Registry

Dieser RAT ist aufgrund seiner relativ einfachen Handhabung, der zahlreichen Installationsanleitungen und der umfangreichen Informationsdiebstahlsfunktionen einer der weltweit beliebtesten Remote Access Trojaner.

Der njRAT-Trojaner ist auch heute noch sehr beliebt, obwohl er seinen Höhepunkt im Jahr 2014 hatte und hauptsächlich auf den Nahen Osten und Indien abzielte. Die Malware richtet sich sowohl an Privatpersonen als auch an Unternehmen und stellt eine große Gefahr für Internetnutzer dar, zumal sie auf verschiedenen Wegen an potenzielle Opfer ausgeliefert werden kann und eine Infektion in einigen Fällen schwieriger zu verhindern ist als in anderen.

Auch wenn die Autoren der Bladabindi-Malware mehrere Maßnahmen ergriffen haben, um die Analyse zu erschweren, können Experten Malware-Samples von njRAT oder anderen RATs wie Orcus RAT oder WSHRAT mit Hilfe von Malware-Erkennungsdiensten wie ANY.RUN leicht untersuchen. Die Ergebnisse dieser Untersuchungen können dann mit der ganzen Welt geteilt werden, um die Cybersicherheit weltweit zu verbessern.

Erstellen Sie Ihr kostenloses ANY.RUN Konto und analysieren Sie Malware und Phishing ohne Grenzen!