Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

XWorm ist ein Remote Access Trojaner (RAT), der als Malware-as-a-Service verkauft wird. Er verfügt über ein umfangreiches Hacking-Toolset und ist in der Lage, private Informationen und Dateien auf dem infizierten Computer zu sammeln, MetaMask- und Telegram-Konten zu kapern und Benutzeraktivitäten zu verfolgen. XWorm wird in der Regel durch mehrstufige Angriffe auf die Computer der Opfer übertragen, die mit Phishing-E-Mails beginnen.

|

RAT

Type

:

|

Ex-USSR

Origin

:

|

|

15 July, 2022

First seen

:

|

10 March, 2026

Last seen

:

|

|

Type

:

|

Ex-USSR

Origin

:

|

|

15 July, 2022

First seen

:

|

10 March, 2026

Last seen

:

|

5

5

0

0

148

148

0

0

359

359

0

0

XWorm ist ein Remote Access Trojaner (RAT), der es Internetkriminellen erlaubt, unerlaubt auf den Computer des Opfers zuzugreifen. Bei XWorm handelt es sich um eine modulare Malware, das heißt, sie kann so angepasst werden, dass sie eine Vielzahl schädlicher Aufgaben ausführen kann, wie beispielsweise den Diebstahl vertraulicher Daten und von Kryptogeld, das Starten von DDoS-Angriffen und die Verbreitung von Ransomware. XWorm stammt vermutlich aus der ehemaligen UdSSR und trat erstmals im Juli 2022 in Erscheinung.

Aufgrund der Tatsache, dass XWorm als Malware-as-a-Service (MaaS) verkauft wird, ist er extrem gefährlich. Dadurch wird die Einstiegshürde gesenkt und mehr Menschen die Möglichkeit gegeben, sich zu hacken. XWorm hat mehrere Iterationen durchlaufen, seit er im Juli 2022 erstmals in der globalen Bedrohungslandschaft auftauchte. Die letzten Versionen, die zum Verkauf angeboten wurden, waren im August 2023 die Version 4.2 und die Version 5.0.

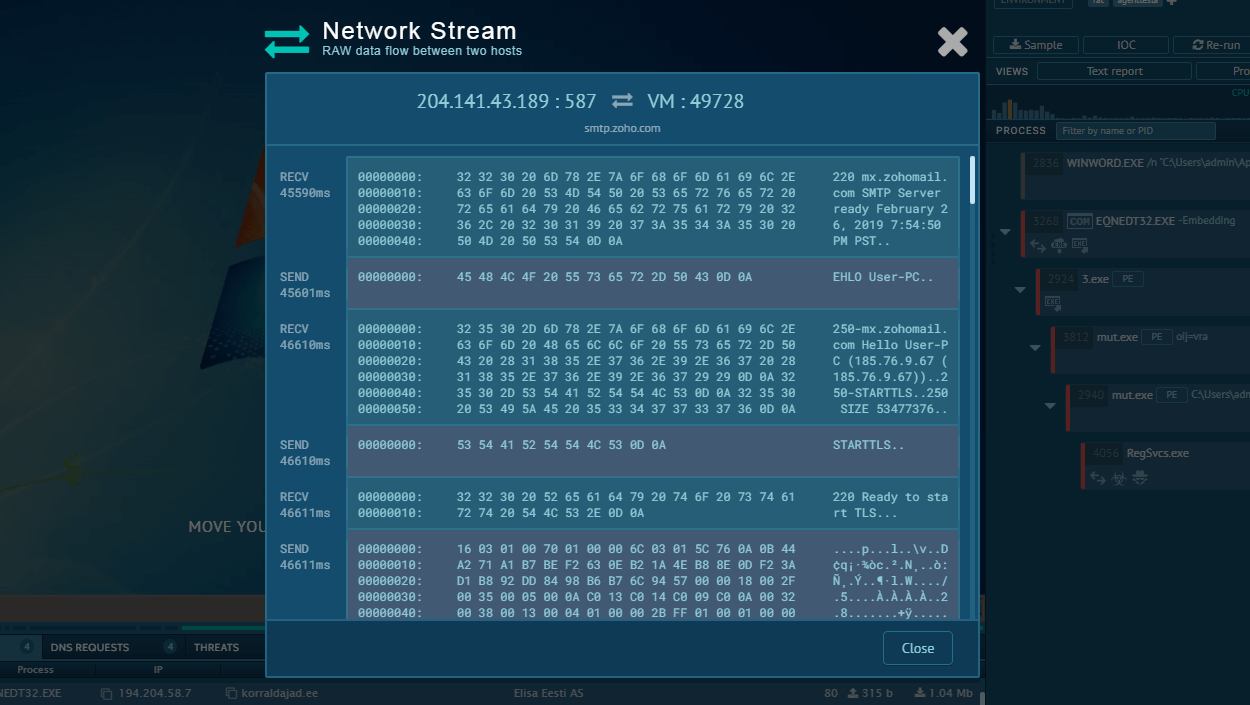

Um XWorm auf den Computern der Opfer zu installieren, verwenden die Kriminellen mehrstufige Angriffe. So kann ein Angriff beispielsweise mit einer Phishing-E-Mail beginnen. Diese enthält im Anhang ein bösartiges Word-Dokument. Beim Öffnen des Dokuments wird über einen externen Link eine RTF-Datei geladen. In dieser Datei ist eine Excel-Tabelle mit Makros enthalten, die ein PowerShell-Skript ausführen, das dann XWorm auf den Computer lädt.

XWorm wird mit dem .NET Framework entwickelt und stellt daher eine erhebliche Bedrohung für Windows-Systeme dar. Die Malware ist außerdem konfigurierbar und bietet eine breite Palette an Werkzeugen zur Manipulation des infizierten Computers.

Hier einige der wichtigsten Fähigkeiten von XWorm:

XWorm versucht, Administratorrechte auf dem infizierten Computer zu erlangen, um die Benutzerkontensteuerung (User Account Control, UAC) zu umgehen. Dadurch kann er ohne Zustimmung des Benutzers Änderungen am System vornehmen. Damit sich der Schädling nicht aus dem System entfernen kann, fügt er sich durch Änderungen an der Registrierung selbst in die Liste der Programme ein, die beim Start des Computers automatisch ausgeführt werden.

Außerdem ist er polymorph, d.h. der Code der Malware ändert sich regelmäßig, um die Erkennungssoftware zu verwirren. Obwohl XWorm eine integrierte Funktion hat, die seine Ausführung stoppt, sobald er bemerkt, dass er in einer virtualisierten Umgebung gestartet wurde, hat die Sandbox ANY.RUN keine Schwierigkeiten, die Malware zu erkennen.

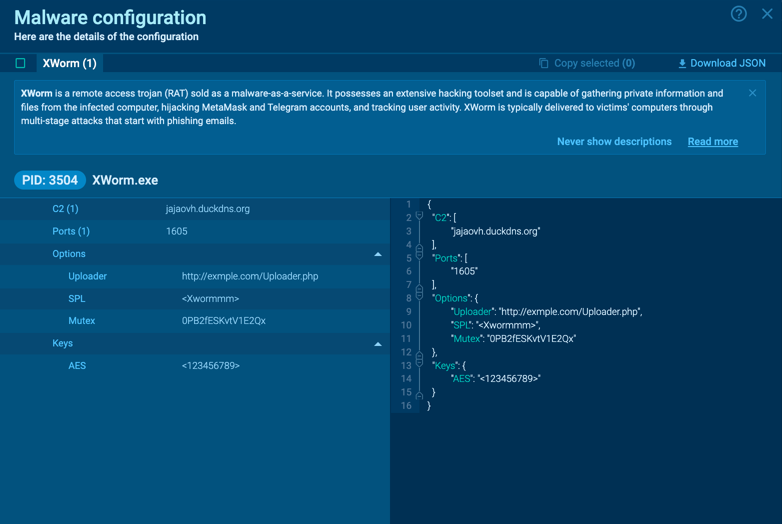

Die Konfiguration von XWorm

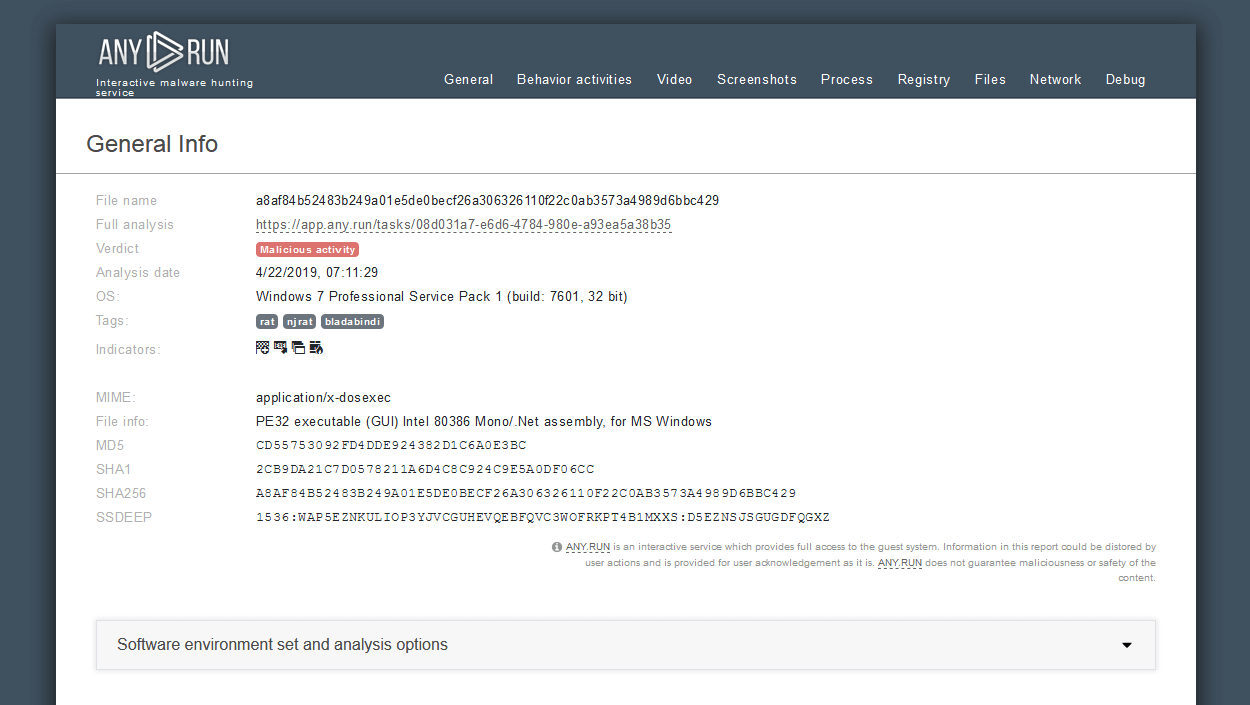

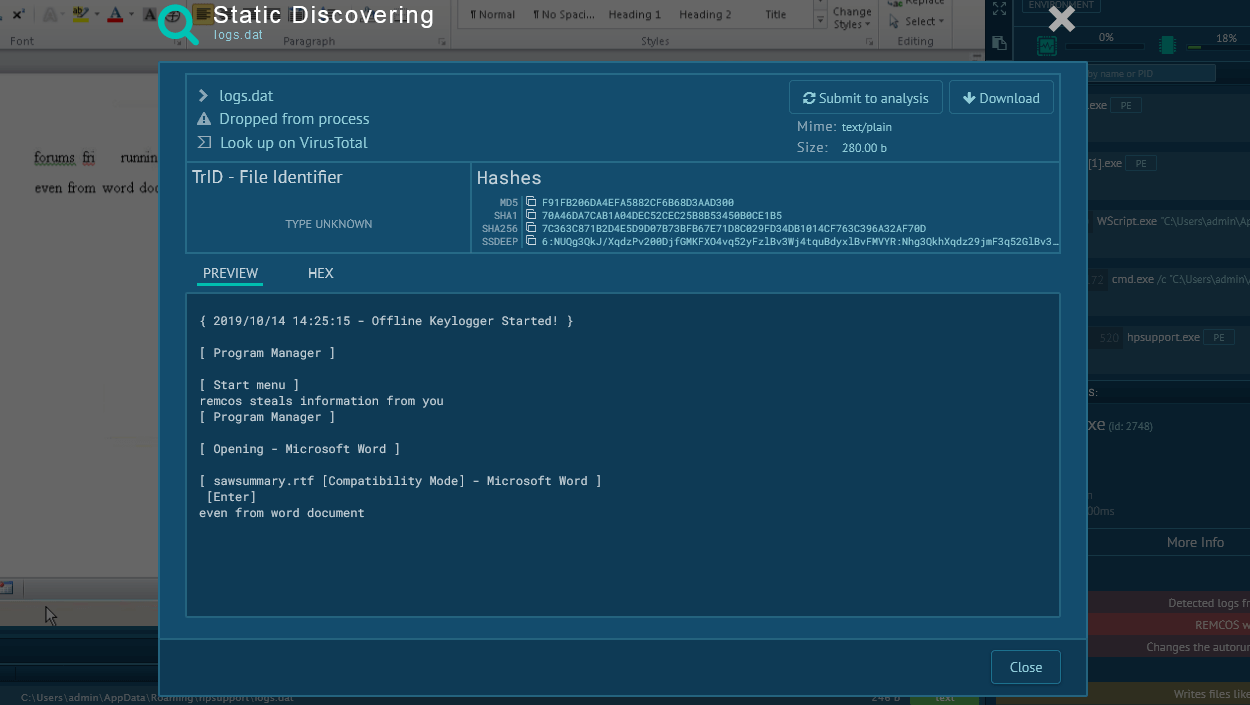

Durch das Hochladen von XWorm in die ANY.RUN Sandbox kann das schädliche Verhalten von XWorm leicht erkannt werden. Hier sehen Sie ein Beispiel dieser Malware auf der Plattform.

Unmittelbar nach der Ausführung wird eine ausführbare Datei im Startverzeichnis ("C:\Benutzer\admin/AppData\Roaming\Microsoft\Windows\Start Menu\Programme\Startup\XWorm.exe") und im Roaming-Verzeichnis ("C:\Benutzer\admin/AppData\Roaming\XWorm.exe") abgelegt.

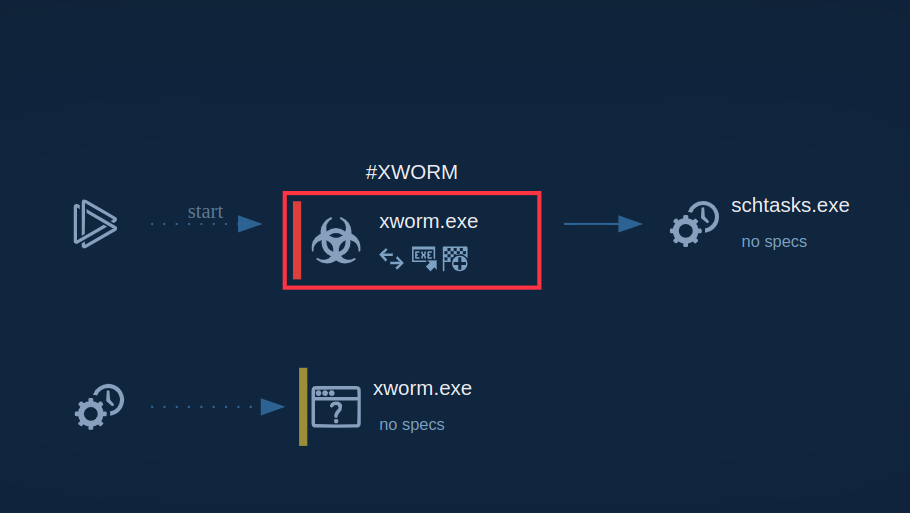

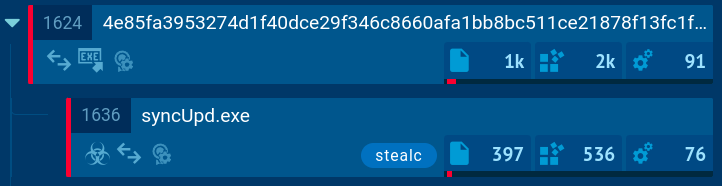

XWorm's Prozessdiagramm

Mit Hilfe des Taskplaners wird ein persistenter Dienst für dieses Verzeichnis erstellt. Die Malware sucht sich eine externe IP. Diese kann mit der Residential Proxy Funktion von ANY.RUN umgangen werden. Anschließend sendet XWorm Beacons an den C&C-Server und wartet auf die Ausführung von Befehlen.

In unserem Blog können Sie eine detaillierte Analyse von XWorm lesen.

Das Haupteinfallstor von XWorm auf die Computer der Opfer sind wie bei den meisten Malware-Familien E-Mail-Phishing-Kampagnen. Der Angriff beginnt mit einer E-Mail, die einen Anhang enthält. Durch den Einsatz verschiedener Social-Engineering-Techniken ist es den Angreifern möglich, den Benutzer dazu zu bringen, die im Anhang befindliche Datei herunterzuladen und zu öffnen.

Analysten haben eine Reihe von Dateiformaten festgestellt, die die Angreifer verwenden, einschließlich .rtf, .lnk und .pdf. In den meisten Fällen enthält der E-Mail-Anhang selbst keine Makros. Er dient in erster Linie dazu, eine Kettenreaktion auszulösen, bei der mehrere andere Dateien heruntergeladen, PowerShell-Skripte ausgeführt und schließlich die Nutzlast übertragen wird.

Solche Angriffe können durch spezialisierte Tools wie Freeze[.]rs und SYK Crypter erleichtert werden. Diese Tools verfügen über ausgefeilte Funktionen zur Umgehung von Abwehrsystemen und können eine Vielzahl von Malware-Familien wie Remcos RAT, njRAT und RedLine Stealer verbreiten.

Gegen Unternehmen in Deutschland richtete sich einer der jüngsten XWorm-Angriffe. Dabei wurde den Opfern ein .docx-Dokument zugesandt, das dem Namen nach Informationen über Hotelreservierungen enthielt. Anstelle von Makros nutzte die Datei die Follina-Schwachstelle (CVE-2022-30190) zur Ausführung externer schädlicher Dateien und eines PowerShell-Skripts, das schließlich XWorm ablegte.

XWorm ist eine hartnäckige Malware, die ständig aktualisiert und verbreitet wird und ein großes Problem für Unternehmen auf der ganzen Welt darstellt. Zum Schutz Ihres Systems vor dieser Bedrohung sollten Sie beim Umgang mit Links oder Dateien, die von unbekannten Absendern in Ihrem Posteingang eingehen, vorsichtiger sein.

Anstelle des Herunterladens von Dokumenten und des Öffnens von URLs können Sie diese zunächst in der ANY.RUN Sandbox analysieren, um schnell feststellen zu können, ob die Datei bösartig ist oder nicht. ANY.RUN liefert Ihnen auch einen detaillierten Bericht über die Malware. Dieser enthält z.B. die IOCs und TTPs der Malware. Mit diesen Informationen können Sie Ihr Unternehmen vor zukünftigen Angriffen schützen.

.png)