Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

LokiBot wurde im Jahr 2015 entwickelt, um Informationen aus einer Vielzahl von Anwendungen zu stehlen. Trotz ihres Alters ist diese Malware bei Cyberkriminellen immer noch recht beliebt.

|

Stealer

Type

:

|

ex-USSR territory

Origin

:

|

|

3 May, 2015

First seen

:

|

10 March, 2026

Last seen

:

|

|

Type

:

|

ex-USSR territory

Origin

:

|

|

3 May, 2015

First seen

:

|

10 March, 2026

Last seen

:

|

3

3

0

0

148

148

0

0

359

359

0

0

LokiBot, auch bekannt als Loki-Bot oder Loki-Bot, ist eine Malware, die Informationen stehlen kann. Sie sammelt die Anmeldedaten der am häufigsten verwendeten Webbrowser, FTP- und E-Mail-Clients sowie von mehr als 100 Software-Tools, die auf dem infizierten System installiert sind. Der Trojaner wurde in einem der Länder entwickelt, die früher zur Sowjetunion gehörten.

Am 3. Mai 2015 wurde der Trojaner erstmals in einer Verkaufsankündigung seines Entwicklers entdeckt.

Bis zu 400 Dollar kosteten die ersten Versionen der Spionagesoftware LokiBot, die von einem Hacker namens "lokistov" oder "Carter" entwickelt und verkauft wurde. Eine nahezu identische Malware, die von verschiedenen Anbietern für nur 80 Dollar angeboten wurde, tauchte jedoch kurze Zeit später in Hacker-Foren auf. Es wird angenommen, dass "lokistov" selbst gehackt wurde und der Quellcode des Virus nach außen gelangte, so dass andere seine Techniken nutzen und verblüffend ähnliche Malware verkaufen können.

Seltsamerweise fand ein Forscher später heraus, dass die erste Version des Virus von jemandem ohne Zugang zum Quellcode gepatcht wurde, was es der Hackergemeinde ermöglichte, eine Reihe individueller Domains für den Empfang der Daten festzulegen. Inzwischen gibt es mehrere Versionen des Virus. Die Analyse hat ergeben, dass es sich bei allen um Modifikationen der ursprünglichen Malware handelt. Interessant ist, dass der Server, an den die Daten von LokiBot Stealer gesendet werden, für jede Malware-Version einzigartig ist.

Die neuesten Versionen von LokiBot fügen dem Prozess der Kompromittierung von Systemen neben einer weiteren Verschlüsselung, einer Technik, um der Entdeckung zu entgehen, eine dritte Ebene hinzu. Um die eigentliche Quelle des Codes zu verbergen, wird jede Ebene des Trojaners verschlüsselt.

Die Malware nutzt die bekannte Technik, Bilder in Dokumenten unscharf zu machen. Dadurch wird der Benutzer gezwungen, Makros zu aktivieren. Mit diesem Trick werden Computer erfolgreich infiziert.

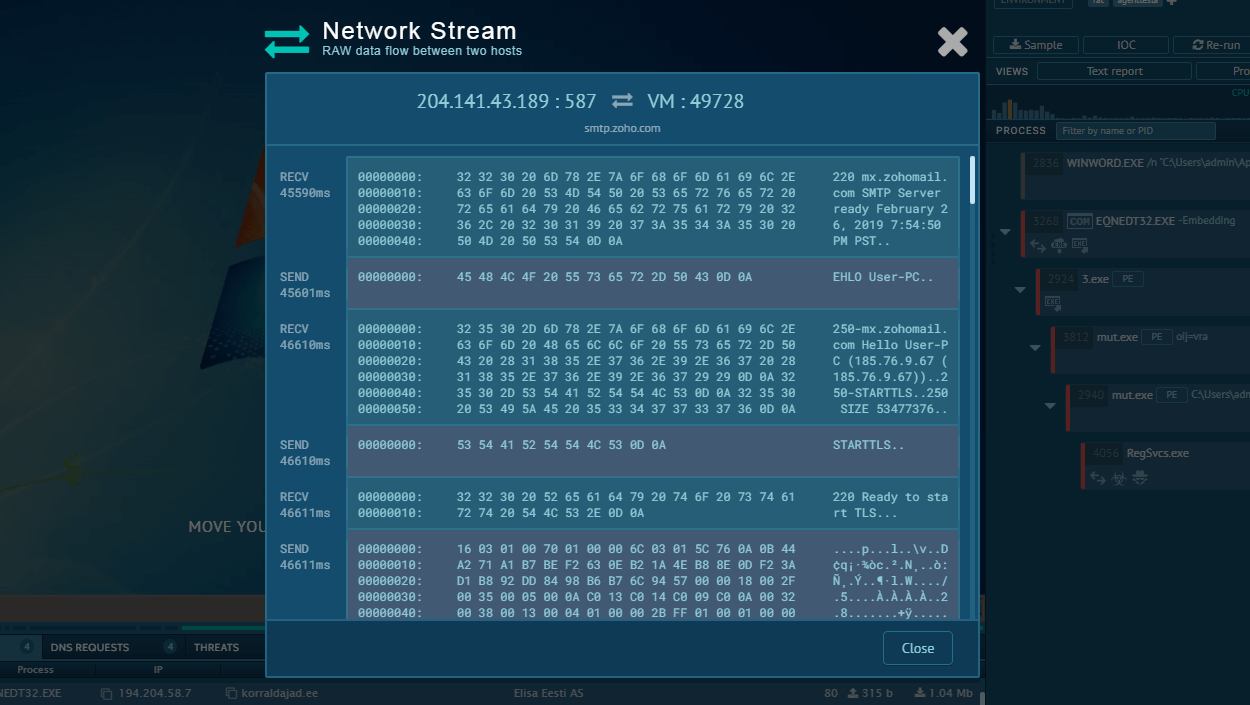

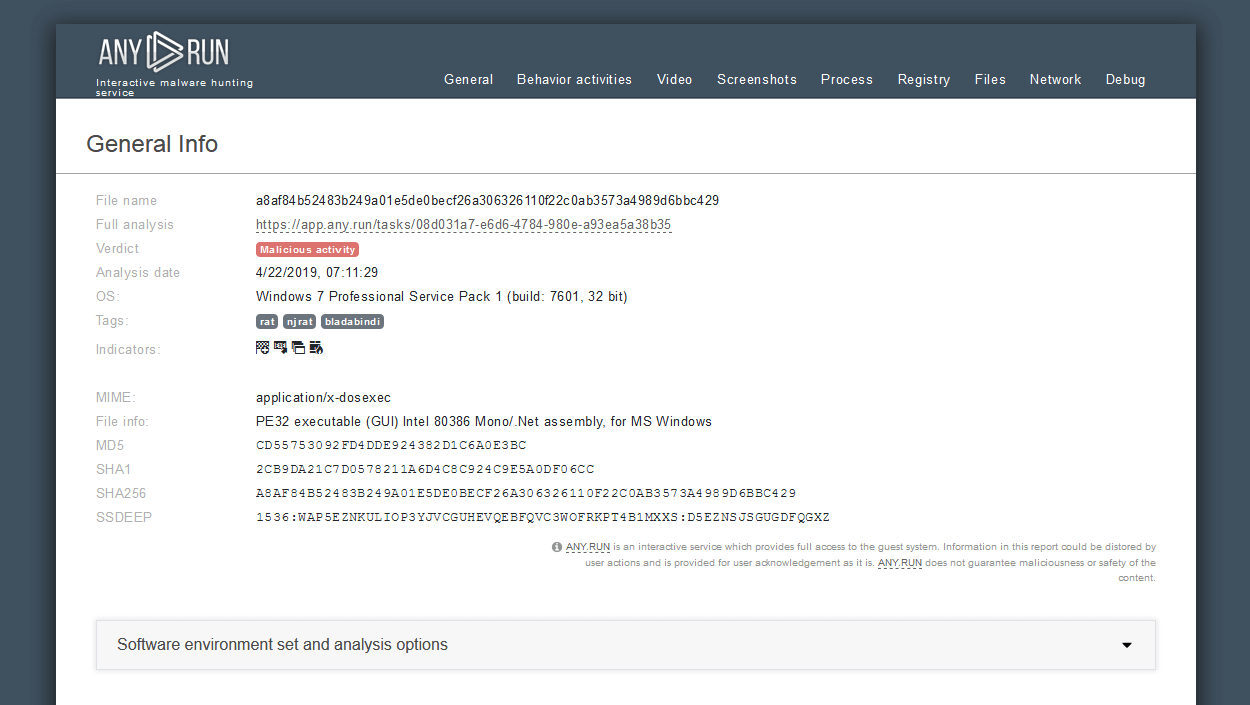

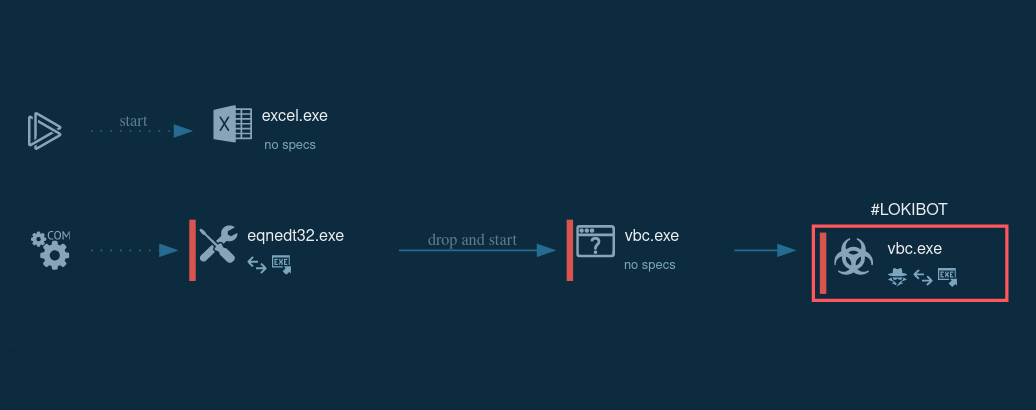

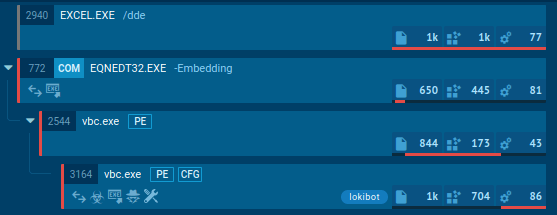

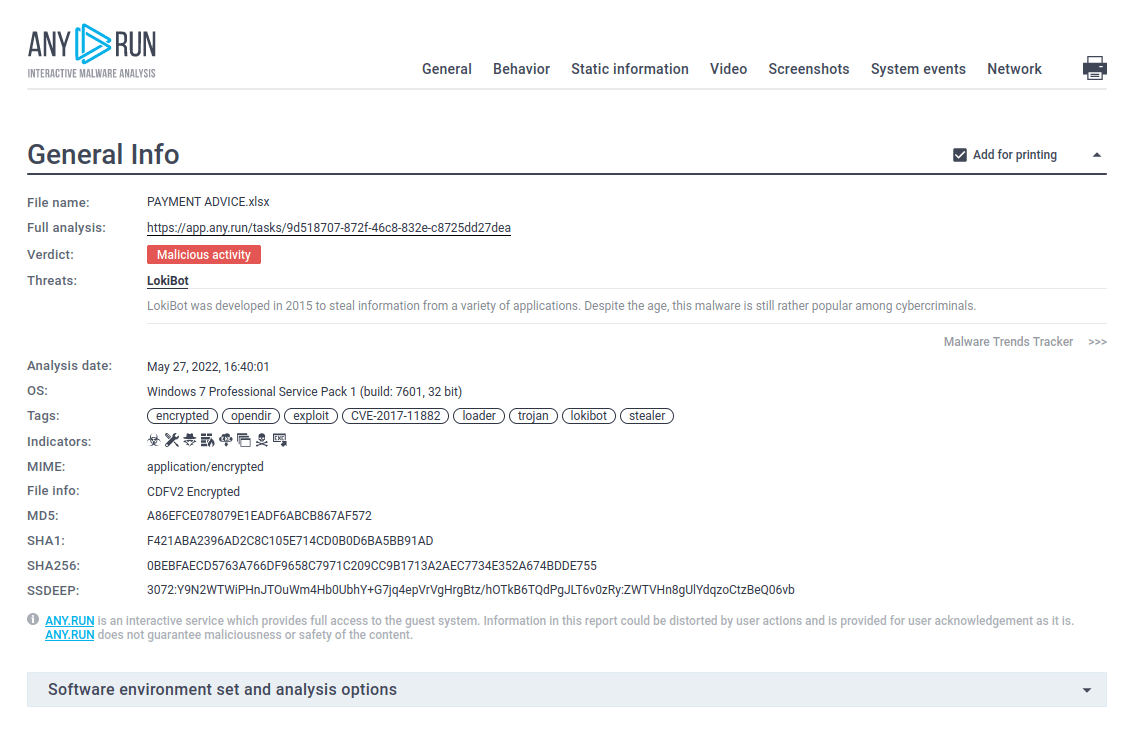

Eine Sandbox-Analyse, die den Infektionsprozess simuliert und von ANY.RUN, einem interaktiven Malware-Erkennungsdienst, erstellt wurde, bietet Malware-Analysten eine ideale Möglichkeit, den Infektionsprozess auf einem infizierten Computer zu verstehen. Wie die Simulation zeigt, benötigt der LokiBot-Trojaner E-Mail-Anhänge wie eine Microsoft Office-Datei oder eine Archivdatei, um in die aktive Phase einzutreten.

Abbildung 1: Vom ANY.RUN Malware-Jagddienst erstelltes Prozessdiagramm

Abbildung 1: Vom ANY.RUN Malware-Jagddienst erstelltes Prozessdiagramm

Die Analyse ergab, dass der Lebenszyklus von Malware in folgende Phasen unterteilt werden kann:

Da die Spyware LokiBot auf die Aktivierung von Makros angewiesen ist, um das System zu infizieren, werden die Angreifer alles daran setzen, das Opfer zur Aktivierung von Makros zu bewegen. Um vor dem Trojaner geschützt zu sein, ist es daher am besten, Makros zu deaktivieren. Seien Sie besonders vorsichtig, wenn Sie ein Dokument aus einer verdächtigen Quelle oder von einer unbekannten E-Mail-Adresse herunterladen. In diesem Fall werden Sie aufgefordert, Makros zu aktivieren.

Eine weitere gute Möglichkeit, die Wahrscheinlichkeit, Opfer von Malware zu werden, zu verringern und Ihre Anmeldedaten zu schützen, besteht darin, Antivirensoftware von vertrauenswürdigen Entwicklern zu verwenden und diese regelmäßig zu aktualisieren. Es wird auch empfohlen, beim Öffnen von Anhängen oder beim Klicken auf Links in E-Mails von unbekannten Absendern Vorsicht walten zu lassen, da dies eine beliebte Methode zur Verbreitung von Malware wie FormBook und Dridex ist.

Die Verbreitung von LokiBot Stealer erfolgt in der Regel über E-Mail-Spam-Kampagnen, bei denen der Benutzer zum Download einer angehängten schädlichen Datei aufgefordert wird. Die drei häufigsten Dateitypen sind Microsoft Office-Dokumente, die zum Herunterladen und Installieren der Malware konfiguriert sind, Archivdateien, die eine ausführbare Loki-Bot-Datei oder ISO-Dateien enthalten, und eine ausführbare Loki-Bot-Datei.

Mit Hilfe der interaktiven Sandbox-Simulation des ANY.RUN Malware Detection Service können wir uns ein genaueres Bild davon machen, wie der Ausführungsprozess von LokiBot abläuft, wenn eine infizierte Microsoft Office-Datei die Quelle der Infektion ist.

Abbildung 2: Veranschaulicht die Ausführungsprozesse von LokiBot in der ANY.RUN Simulation

Abbildung 2: Veranschaulicht die Ausführungsprozesse von LokiBot in der ANY.RUN Simulation

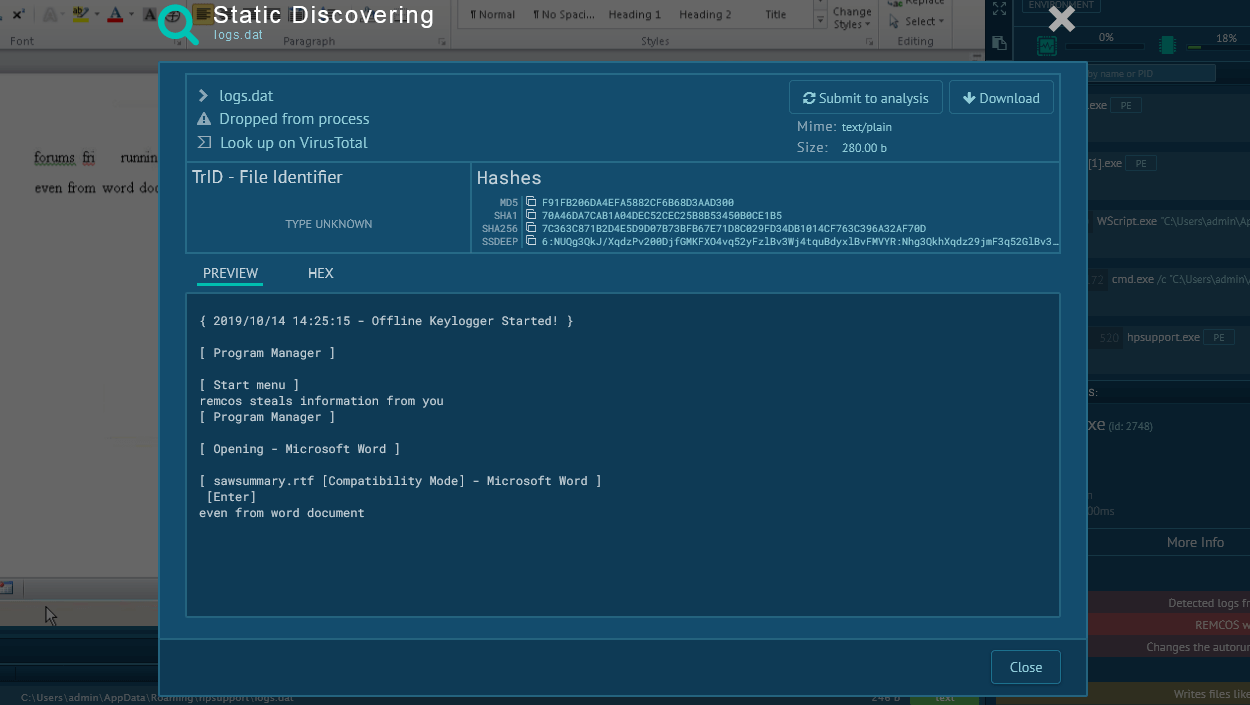

Figure 3: Abbildung 3: Ein von ANY.RUN erstellter Textbericht

Figure 3: Abbildung 3: Ein von ANY.RUN erstellter Textbericht

Der Virus erzeugt während seiner Ausführung mehrere Artefakte. Im geheimen Verzeichnis %APPDATA% können zu jedem Zeitpunkt vier Dateitypen gleichzeitig gespeichert werden. Diese Dateien können die Erweiterungen ".exe", ".lck", ".hdb" oder ".kdb" haben. haben und jeder Dateityp dient einem bestimmten Zweck:

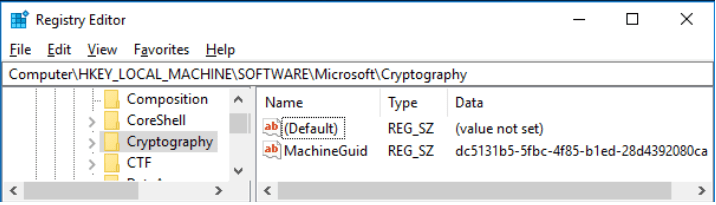

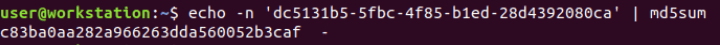

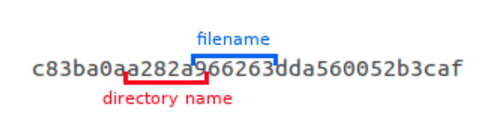

Basierend auf der Analyse verwendet der Keylogger den folgenden Algorithmus, um die Dateien zu benennen:

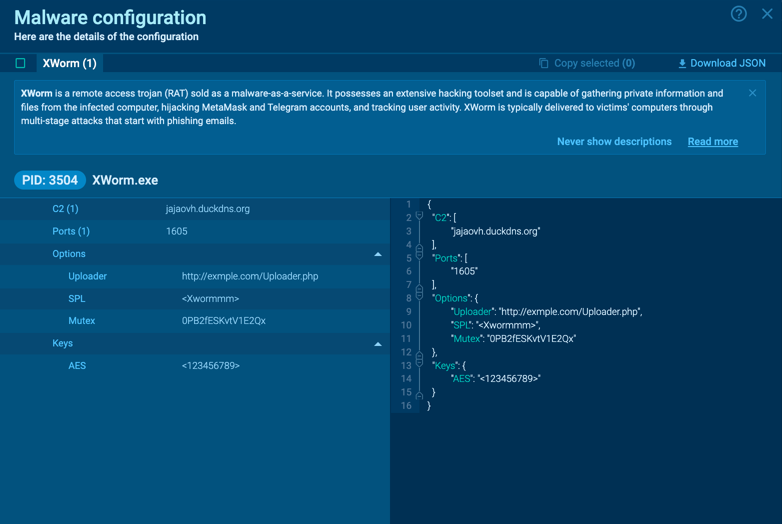

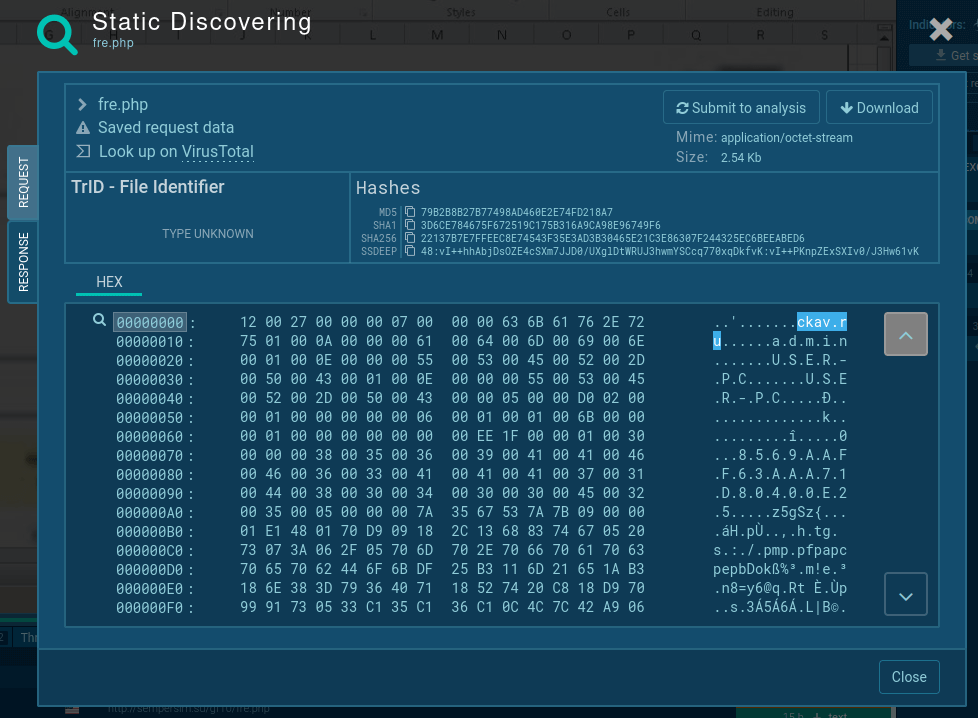

Die aktuelle Version des Virus, die auch die verbreitetste Version darstellt, verschickt zur Kommunikation mit dem C&C-Server die Zeichenkette "ckav.ru". Interessanterweise sind die gesendeten Daten auch ein Teilstring von "fuckav.ru".

Ob Sie LokiBot vor sich haben oder nicht, können Sie unter anderem an den gesendeten Paketen erkennen, die immer den Text "ckav.ru" enthalten. Um einen Blick in ein Paket zu werfen, klicken Sie einfach auf das gesendete Paket in der Registerkarte "HTTP REQUESTS".

Abbildung 4: Lokibot Netzwerk-Stream

Abbildung 4: Lokibot Netzwerk-Stream

Durch das Durchsickern und Klonen der ersten Version der Malware, die schließlich zu einem wesentlich niedrigeren Preis als das Original erhältlich war, ist die Spyware LokiBot zu einer weit verbreiteten Malware geworden, die weiterhin in verschiedenen E-Mail-Spam-Kampagnen auftaucht. Mittlerweile ist der Virus sogar so populär, dass Erklärvideos zum Stehlen von Zugangsdaten auf YouTube zu finden sind.

Zum Glück erlauben es moderne Malware Jäger wie ANY.RUN, das Verhalten von Malware im Detail zu studieren und sich gegen diese Bedrohung zu schützen.

.png)