Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

Stealc ist eine Stealer-Malware, die es auf die sensiblen Daten der Opfer abgesehen hat, die sie aus Browsern, Messaging-Apps und anderer Software exfiltriert. Die Malware ist mit fortschrittlichen Funktionen ausgestattet, darunter Fingerprinting, Bedienfeld, Umgehungsmechanismen, String-Verschleierung usw. Stealc stellt eine Persistenz her und kommuniziert mit seinem C2-Server über HTTP-POST-Anfragen.

|

Stealer

Type

:

|

ex-USSR

Origin

:

|

|

1 January, 2023

First seen

:

|

23 February, 2026

Last seen

:

|

|

Type

:

|

ex-USSR

Origin

:

|

|

1 January, 2023

First seen

:

|

23 February, 2026

Last seen

:

|

333

333

0

0

1370

1370

0

0

5156

5156

0

0

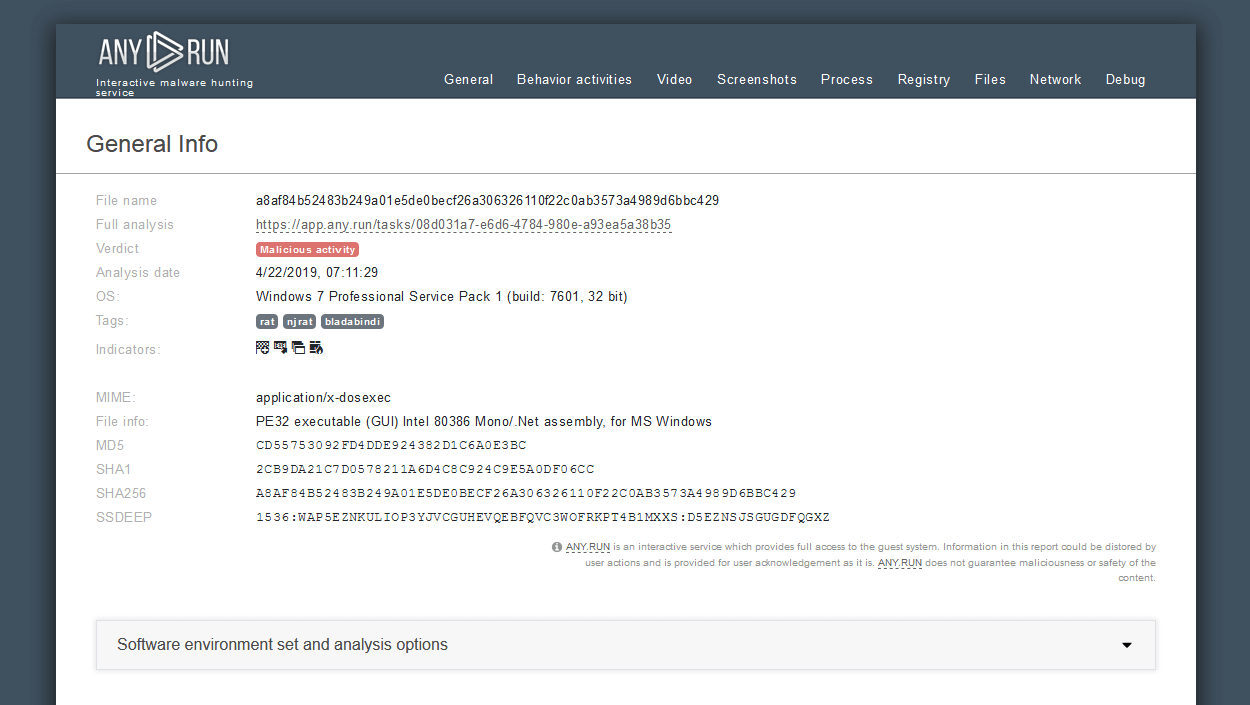

Bei Stealc handelt es sich um einen in der Programmiersprache C geschriebenen Infostealer, der seit Anfang 2023 in DarkWeb-Foren beworben und verkauft wird. Der Hauptzweck dieser Malware ist der Diebstahl sensibler Daten aus Programmen wie Webbrowsern, E-Mail-Clients und Messengern. Discord, Telegram und Outlook sind einige Beispiele für solche Software. Diese Schadsoftware ist auch in der Lage, Dateien von infizierten Systemen zu stehlen und sie mit zusätzlicher Malware zu versehen.

Laut einem Interview, das g0njxa mit den Entwicklern des Schädlings führte, besteht das Besondere an Stealc darin, dass es ein PHP-Control-Panel zur Verfügung stellt, das auf dem eigenen Server des Anwenders läuft.

Stealc verfügt über eine ganze Reihe von Funktionen, die ihn zu einer ernst zu nehmenden Bedrohung machen. Nachfolgend sind einige seiner bemerkenswerten Funktionen aufgeführt:

Stealc benötigt externe DLLs, die nicht in die PE integriert werden, sondern von einer speziellen URL heruntergeladen werden, die von C2 gehostet wird. Zu den heruntergeladenen DLLs gehören sqlite3.dll, freebl3.dll, mozglue.dll usw. Mit diesen DLLs werden der Malware zusätzliche Funktionen wie die Interaktion mit SQLite-Datenbanken, die Verschlüsselung von Daten und die Interaktion mit Mozilla-basierten Anwendungen zur Verfügung gestellt.

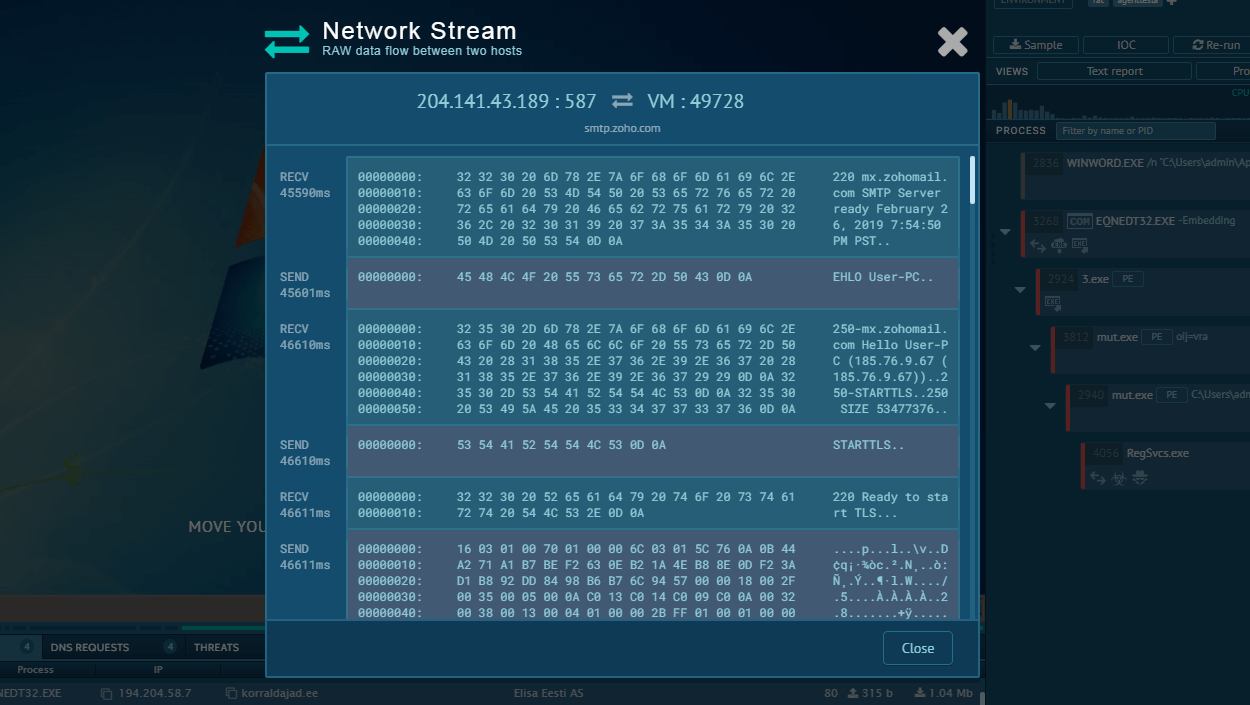

Sobald die Persistenz hergestellt ist, beginnt Stealc mit der Kommunikation mit dem C2-Server. Zunächst fragt er dessen Konfiguration ab und exfiltriert dann die gestohlenen Daten mit Hilfe von HTTP-POST-Anfragen.

Zusammenfassend ist Stealc eine hochentwickelte Malware, die in der Lage ist, sensible Daten zu stehlen, der Erkennung zu entgehen, Persistenz aufzubauen und mit einem C2-Server zu kommunizieren. Er stellt eine erhebliche Bedrohung für die Cybersicherheit dar, da er einzigartige Eigenschaften und Fähigkeiten besitzt. Diese DLLs ermöglichen der Malware zusätzliche Funktionen, wie die Interaktion mit SQLite-Datenbanken, die Verschlüsselung von Daten und die Interaktion mit Mozilla-basierten Anwendungen.

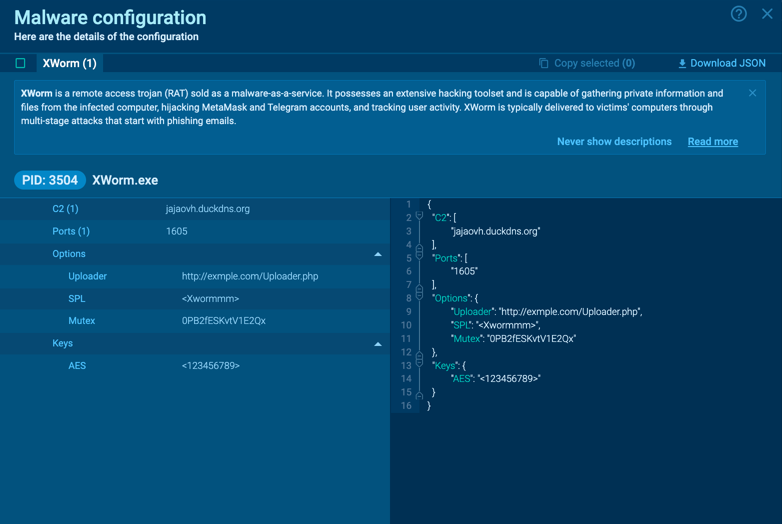

Zur Analyse von Stealc können wir sein Beispiel für eine detaillierte Analyse in die ANY.RUN Sandbox hochladen.

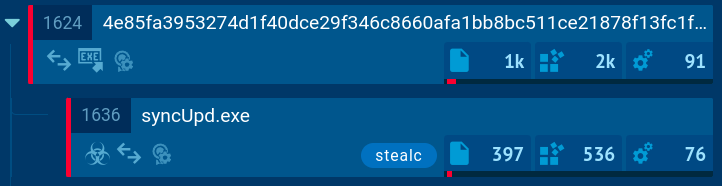

Um Systeme zu kompromittieren und sensible Informationen zu stehlen, verwendet Stealc-Malware in der Regel eine mehrstufige Ausführungskette. Der erste Schritt ist das Eindringen in ein Zielsystem auf verschiedenen Wegen, z. B. über Phishing-E-Mails, bösartige Downloads oder das Ausnutzen von Software-Schwachstellen. Einmal im System kann er Persistenzmechanismen einrichten. Diese stellen sicher, dass er auch nach einem Neustart des Systems weiterarbeiten kann. Anschließend erweitert Stealc seine Privilegien zur Erlangung eines umfassenderen Zugriffs auf das System und zur Vermeidung einer Entdeckung.

Zur Verschleierung seiner Präsenz vor Sicherheitssoftware verwendet er häufig Techniken wie Code Injection oder Hooking. Schließlich führt die Malware ihre Hauptfunktion aus, nämlich den Diebstahl von Daten, z. B. Anmeldedaten, Finanzinformationen oder persönliche Dokumente, und deren Weiterleitung an entfernte Server unter der Kontrolle der Angreifer. Um seine Aktivitäten weiter zu verbergen und einer Entdeckung durch Sicherheitsmaßnahmen zu entgehen, kann Stealc Verschlüsselungs- und Verschleierungstechniken einsetzen.

In diesem Beispiel überprüft die Malware die Sprache des Betriebssystems. Anschließend erstellt sie über den Windows-Taskplaner einen geplanten Task, um wiederholt schädlichen Code auszuführen. Die Ausführungskette von Stealc besteht jedoch häufig aus einem einzigen Prozess, der alle schädlichen Aktivitäten ausführt.

Stealc Prozessbaum demonstriert in ANY.RUN

Stealc Prozessbaum demonstriert in ANY.RUN

Zur Verbreitung von Stealc-Malware verwenden Angreifer verschiedene Methoden. Die Verwendung gefälschter Websites, auf denen legitime Software zum Download angeboten wird, ist eine der häufigsten Methoden. Benutzerinnen und Benutzer werden zum Herunterladen von Stealc verleitet, anstatt zum Herunterladen des Programms, nach dem sie eigentlich auf der Suche waren.

Schädliche E-Mail-Anhänge sind eine weitere Verbreitungsmethode. Dabei werden Phishing-E-Mails mit bösartigen Anhängen wie Microsoft Office-Dokumenten oder PDF-Dateien verschickt, die die Stealc-Nutzlast enthalten.

Stealc kann auch über Loader verbreitet werden, d.h. über bösartige Programme, die zum Herunterladen und Installieren anderer Malware auf einem kompromittierten System verwendet werden. Beispiel: CrackedCantil, ein Loader, der Stealc und andere Malware wie Lumma, RisePro und RedLine installiert.

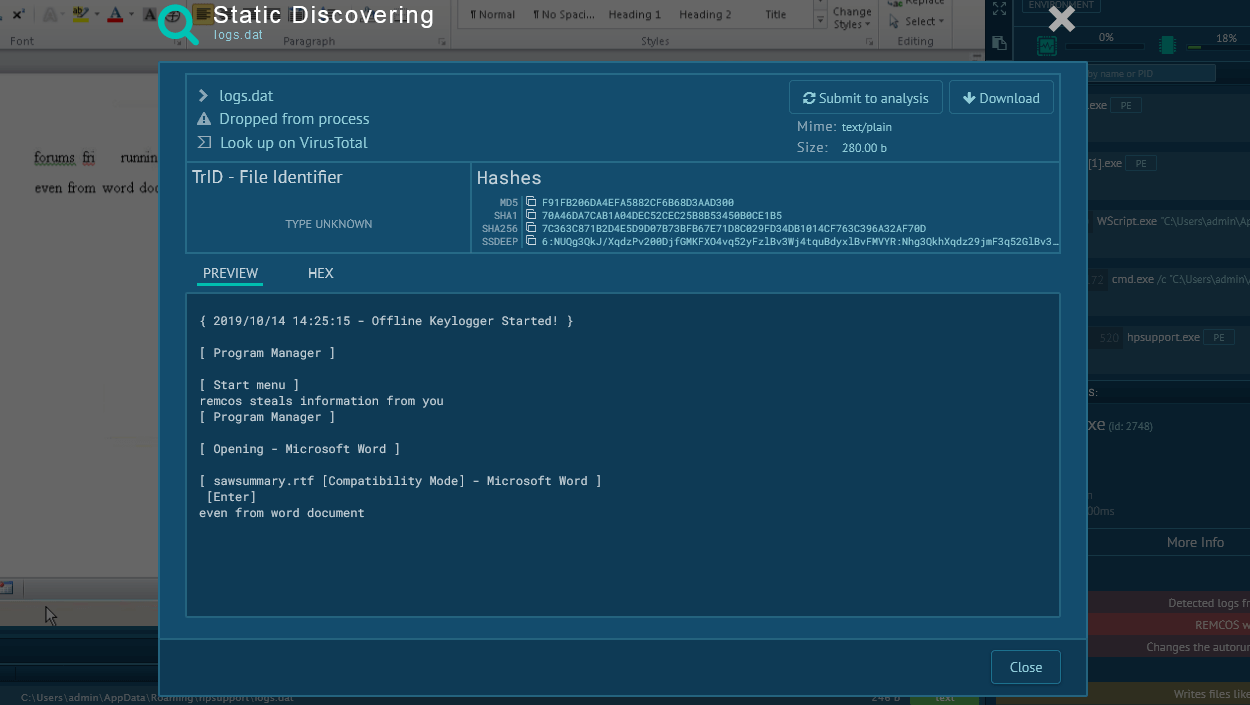

Beim Stealc handelt es sich um eine hochentwickelte Malware, die sensible Daten stehlen, der Erkennung entgehen und auf kompromittierten Geräten verbleiben kann. Einzelpersonen und Unternehmen müssen proaktive Maßnahmen ergreifen, um sich vor solchen Bedrohungen zu schützen. Eine effektive Lösung hierfür bietet ANY.RUN, eine Online-Sandbox.

Die Sandbox von ANY.RUN bietet eine sichere und isolierte Umgebung, in der Malware-Samples ausgeführt und analysiert werden können. Ohne das eigene System zu gefährden, können Anwender das Verhalten von Malware beobachten. ANY.RUN erstellt detaillierte technische Berichte über Malware-Funktionalität, Kommunikationsmuster und andere wichtige Eigenschaften.

.png)