Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

WannaCry ist eine bekannte Ransomware, die die EternalBlue-Schwachstelle nutzt. Diese Malware ist dafür bekannt, dass sie mindestens 200.000 Computer weltweit infiziert hat, und sie ist weiterhin eine aktive und gefährliche Bedrohung.

|

Ransomware

Type

:

|

Likely North Korea

Origin

:

|

|

12 May, 2017

First seen

:

|

10 March, 2026

Last seen

:

|

|

Type

:

|

Likely North Korea

Origin

:

|

|

12 May, 2017

First seen

:

|

10 March, 2026

Last seen

:

|

5

5

0

0

148

148

0

0

359

359

0

0

Bei WannaCry handelt es sich um eine Ransomware, die manchmal auch als WCry oder WanaCryptor bezeichnet wird. Dabei verschlüsselt sie die Dateien ihrer Opfer und verlangt für die Wiederherstellung der gestohlenen Informationen eine Zahlung, in der Regel in Bitcoin, wobei die Lösegeldsummen zwischen 300 und 600 US-Dollar liegen.

Ähnlich wie Dharma oder Ryuk kann der Virus als Ransomware beschrieben werden, allerdings mit Wurm-Funktionalität, da er sich über die EternalBlue-Schwachstelle in infizierten Netzwerken verbreiten kann. Darüber hinaus nutzt der Virus die DoublePulsar-Schwachstelle zum Herunterladen und Ausführen einer Kopie von sich selbst auf einem neuen Computer.

Sobald WannaCry in einen Zielcomputer eingedrungen ist, beginnt er mit seinen schädlichen Aktivitäten. Er sucht nach einer hartcodierten Kill Switch Domain - entweder fferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com oder iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com. Wird ein Kill Switch gefunden, stoppt die Malware ihre Ausführung. Wird jedoch keine Kill Switch Domäne gefunden, verschlüsselt die Ransomware die Dateien auf dem Computer und versucht die Ausnutzung der SMB Schwachstelle. Auf diese Weise wird versucht, den Virus auf andere PCs zu übertragen, und zwar sowohl auf beliebige andere PCs als auch auf alle PCs, die mit einem lokalen Netzwerk verbunden sind. Sobald die Verschlüsselung abgeschlossen ist, wird der Benutzer aufgefordert, ein Lösegeld zu zahlen. Die Angreifer fordern 300$, die innerhalb von 3 Tagen zu zahlen sind. Wehrt sich das Opfer, erhöht sich das Lösegeld auf 600$, die innerhalb von 7 Tagen zu zahlen sind. Die Zahlungen werden an eine Reihe von Bitcoin-Adressen geleitet, die fest kodiert sind. Typisch für eine Kryptowährung ist, dass jeder den Kontostand und die Transaktionshistorie überprüfen kann. Der tatsächliche Besitzer einer solchen Wallet kann jedoch nicht ausfindig gemacht werden.

Die WannaCry-Malware wurde erstmals im Mai 2017 im Rahmen eines verheerenden weltweiten Angriffs in Umlauf gebracht. Bei dem Angriff wurde ein EternalBlue-Exploit verwendet, der vermutlich von der US-amerikanischen NSA entwickelt und von einer Cybergang namens "The Shadow Brokers" verbreitet wurde.

Dabei wurde eine Schwachstelle in Windows-Betriebssystemen ausgenutzt. Zahlreiche Privatpersonen und Organisationen, die ihre Computer nicht sofort aktualisiert hatten, wurden Opfer dieses Angriffs, obwohl das Unternehmen rasch einen Patch zur Behebung des Problems veröffentlichte.

Groben Schätzungen zufolge wurden in den wenigen Tagen des Angriffs weltweit mehr als 200.000 Computer mit WannaCry infiziert. Die beiden wichtigsten Beiträge, die dazu beitrugen, diese bösartige Kampagne zu verlangsamen, waren, dass der EternalBlue-Exploit gepatcht und der "Kill Switch" entdeckt wurde, mit dem die Ausführung der Malware gestoppt wurde. Bis der Angriff gestoppt wurde, belief sich der Gesamtschaden jedoch auf mehrere Milliarden Dollar, und die Opfer kamen aus über 150 Ländern.

Eine Kampagne dieser Größenordnung löste bei der Suche nach den Hintermännern eine internationale Untersuchung auf höchster Ebene aus. Im Rahmen der WannaCry-Analyse untersuchten Experten die Lösegeldforderungen und stellten fest, dass sie höchstwahrscheinlich handschriftlich verfasst waren. Die Verfasser schienen fließend Chinesisch und Englisch zu sprechen, wie die linguistische Analyse ergab. Weitere Recherchen zeigten, dass die Muttersprache des Täters Chinesisch war, da zwei Versionen der Lösegeldforderungen in dieser Sprache verfasst wurden - eine in vereinfachtem Chinesisch und eine in traditionellem Chinesisch. Des Weiteren sind einige Tippfehler in den Notizen ein Hinweis auf die Verwendung eines chinesischen Eingabesystems für die Eingabe, da Fehler dieser Art bei einer anderen Art der Eingabe nicht leicht hätten gemacht werden können.

Bemerkenswert ist, dass die Lösegeldforderung in insgesamt 28 Sprachen verfasst wurde, darunter auch in beiden chinesischen Varianten. Eine maschinelle Übersetzung wurde jedoch für die meisten dieser Sprachen verwendet. Das FBI entdeckte später, dass auf dem Computer, der zum Verfassen der Lösegeldforderung verwendet wurde, Hangul-Schriftarten installiert waren. Hangul ist ein in Nord- und Südkorea verwendetes Alphabet und Schriftsystem. Bei einer weiteren Analyse der Metadaten der Sprachdateien wurde festgestellt, dass der Computer auf eine koreanische Zeitzone eingestellt war.

In einer weiteren Analyse von WannaCry kamen Sicherheitsforscher von Google, Kaspersky Lab und Symantec zu dem Ergebnis, dass der Code von WannaCry Ähnlichkeit mit Schadsoftware aufwies, die für die Attacken auf Sony Pictures und eine Bank in Bangladesch verantwortlich war. Hinter diesen Angriffen steckte die so genannte Lazarus-Gruppe, deren Mitglieder mit Nordkorea in Verbindung gebracht werden. Natürlich war dieser Beweis nicht schlüssig, da es auch einfach sein könnte, dass andere Gruppen einen Teil des Codes, der von der Lazarus-Gruppe produziert wurde, wiederverwendet haben. Darüber hinaus könnte die Verwendung eines solchen Codes beabsichtigt gewesen sein, um die Ermittler in die Irre zu führen und die Schuld anderen Cyberkriminellen zuzuschieben.

In einem entsprechenden Memo der NSA sowie Erkenntnissen des britischen National Cyber Security Centre wurde jedoch auch Nordkorea als Ursprungsland des Angriffs genannt. Die US-Regierung erklärte daraufhin offiziell, dass der Angriff von Nordkorea ausging. Obwohl der WannaCry-Angriff ein bisher unbekanntes Ausmaß hat, werden seine Auswirkungen im Vergleich zu anderen Ransomware-Angriffen als relativ gering eingestuft. Wäre der Kill Switch nicht entdeckt worden, hätten die Folgen weitaus schlimmer sein können. Darüber hinaus hätte der Virus auch auf wichtige Infrastrukturen wie Verkehrskontrollsysteme und Kernkraftwerke abzielen können. Wäre dies geschehen, gehen einige Experten davon aus, dass der mögliche Schaden mehrere hundert Millionen Dollar betragen hätte.

WannaCry selbst kommt in Form eines Droppers, der verschiedene Komponenten in einem passwortgeschützten ZIP-Archiv enthält. Dieses Archiv wird, wenn es ausgeführt wird, mit einem fest codierten Passwort entpackt und in dem Verzeichnis abgelegt, aus dem es ausgeführt wurde.

Während der Ausführung verwendet die WCry-Ransomware zwei Verschlüsselungsverfahren: RSA und AES-128-CBC. Um die Forscher zu verwirren, wird das in einer t.wnry-Datei enthaltene Verschlüsselungsszenario tatsächlich genau so verschlüsselt, wie die Malware die Daten auf dem infizierten Computer verschlüsselt. Zum Laden des Moduls in den Speicher wird ein benutzerdefinierter Loader verwendet, so dass eine Speicherung der unverschlüsselten Version der Datei auf der Festplatte des Opfers zu keinem Zeitpunkt erforderlich ist.

Zu Beginn des Ausführungsprozesses verwendet die Malware einen RSA-Schlüssel zum Entpacken und Entschlüsseln der t.wnry-Datei. Anschließend wird ein neuer RSA-Schlüssel generiert und an einen C&C-Server gesendet, während ein Duplikat des öffentlichen Schlüssels auf dem infizierten Computer gespeichert wird.

An diesem Punkt beginnt die Malware, Dateien zu verschlüsseln - der Virus durchsucht den infizierten Computer nach Dateien, die unterstützte Dateierweiterungen aufweisen. Anschließend wird für jede zur Verschlüsselung ausgewählte Datei ein 128-Bit-AES-Schlüssel erzeugt. Dieser wird mit dem zuvor erzeugten RSA-Schlüssel verschlüsselt. Der RSA-verschlüsselte AES-Schlüssel wird im Header einer verschlüsselten Datei abgelegt. Anschließend verschlüsselt die Malware die Daten in der Datei mit dem AES-Schlüssel.

Die Verschlüsselung ist so, dass eine Wiederherstellung der verlorenen Daten ohne Zugriff auf den privaten Schlüssel, der auf dem Kontrollserver gespeichert ist, praktisch unmöglich ist. Die einzige Möglichkeit für ein Opfer, wieder Zugriff auf seine Daten zu erhalten, ist daher die Zahlung des von den Angreifern geforderten Lösegelds.

Zum Überleben schreibt sich WCry in die Autorun-Schlüssel in der Registrierung und erstellt eine Reihe von Diensten.

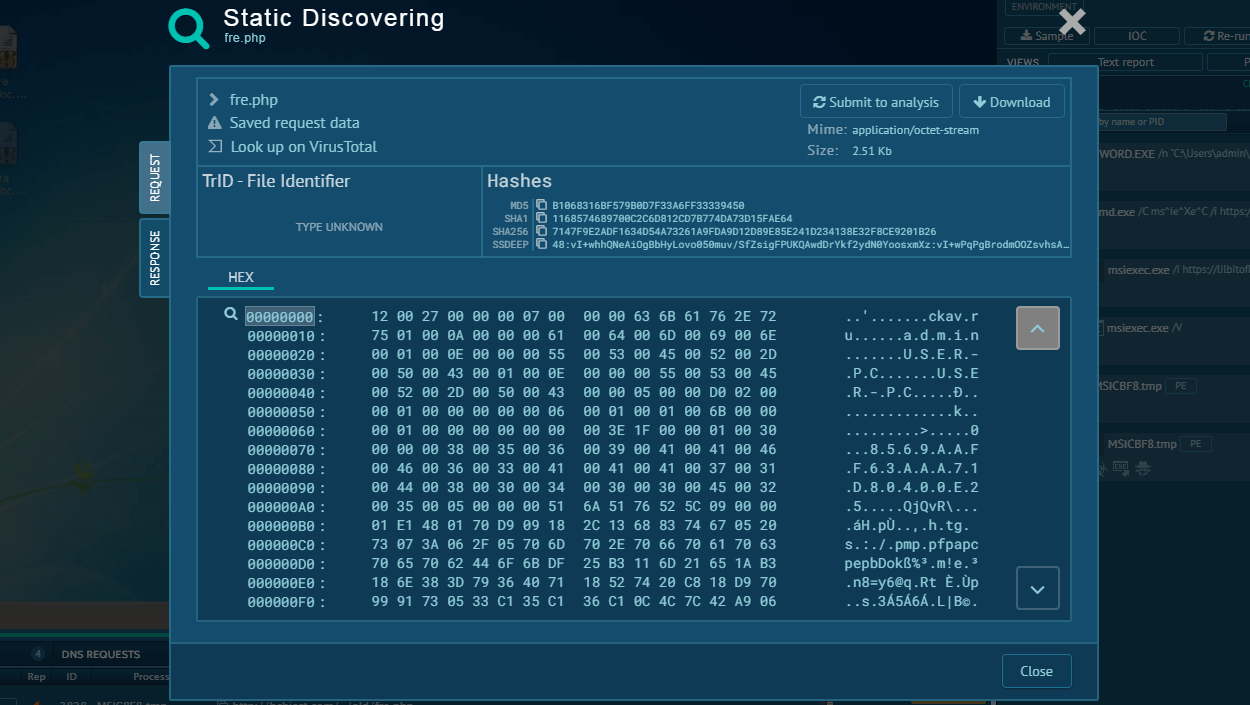

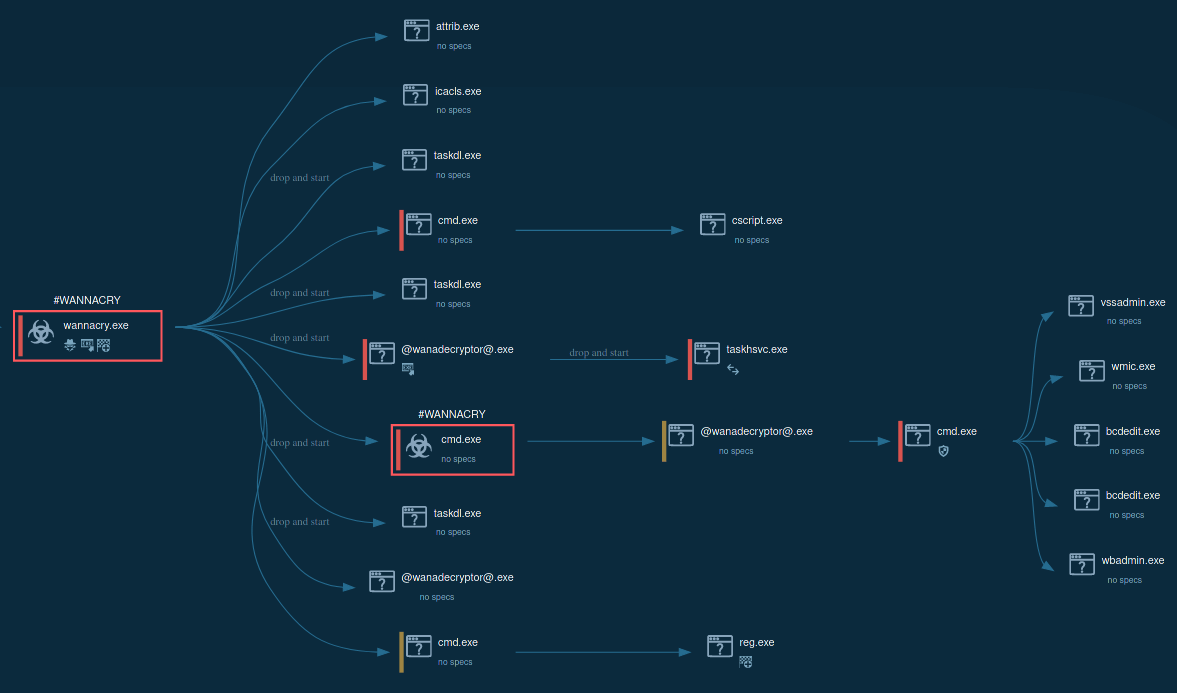

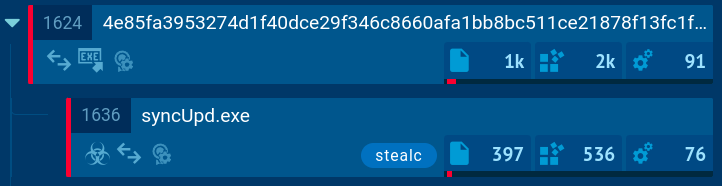

Eine auf ANY.RUN aufgezeichnete Videosimulation ermöglicht es uns, den Lebenszyklus von WannaCry zu untersuchen.

Abbildung 1: Das von ANY.RUN erstellte Prozessdiagramm zeigt die wichtigsten Prozesse bei der Ausführung von WannaCry.

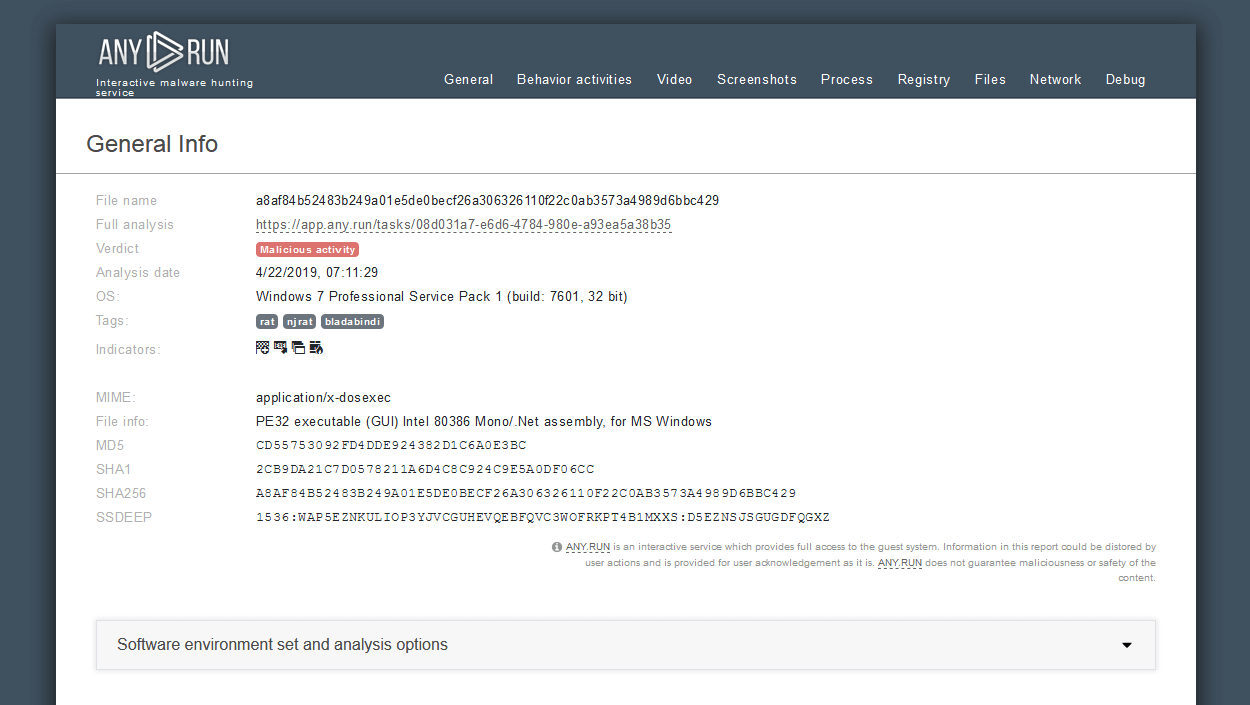

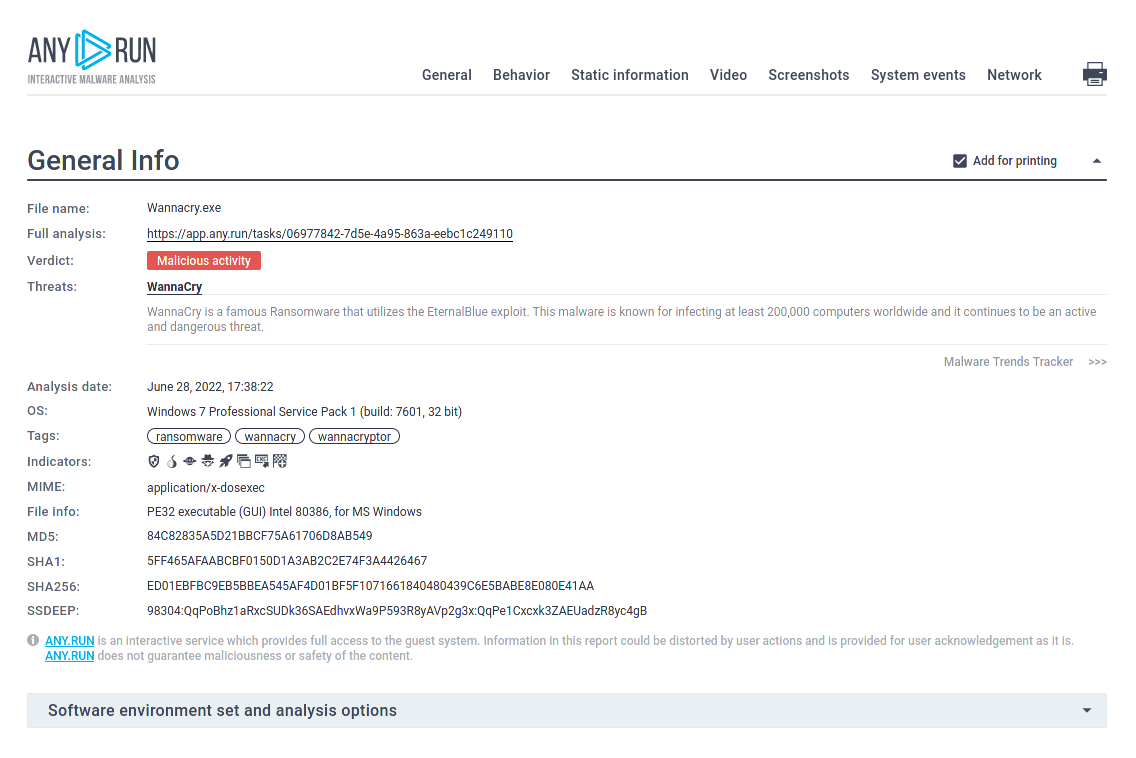

Abbildung 2: Zeigt den anpassbaren Textbericht an, der von ANY.RUN erstellt wurde

Ransomware wird nicht nur über bösartige Spam-Kampagnen verbreitet, sondern auch über einen interessanteren Weg zur Infizierung von Geräten - die Ausnutzung einer Schwachstelle im Betriebssystem als erster Angriffsvektor. Sobald es der Malware gelingt, die Schwachstelle auszunutzen und in einen Computer einzudringen, scannt sie die IP-Adressen und versucht, die angeschlossenen Geräte zu infizieren, indem sie die SMB-Schwachstelle auf Port 445/TCP ausnutzt. Die Sicherheitslücke trägt die CVE-ID 2017-0144 und ist auch unter der Bezeichnung MS17-010 EternalBlue bekannt.

Alle Geräte in einem lokalen Netzwerk, die für die Sicherheitslücke anfällig sind, werden ebenfalls zum Ziel einer Infektion.

In erster Linie sendet WCry, sobald er ausgeführt wird, eine HTTP-GET-Anfrage an fest codierte Domänen und bricht die Ausführung ab, wenn die Anfrage erfolgreich ist. Der Ausführungsprozess von WannaCry ist relativ einfach. Er verschlüsselt jedoch nicht nur die Dateien auf dem infizierten Computer, sondern versucht auch, so viele Computer wie möglich in der Nähe zu infizieren. Zu diesem Zweck scannt die Ransomware alle Rechner, auf denen der Port 445 geöffnet ist. Wenn eine Verbindung hergestellt wird, versucht die Ransomware, die SMBv1-Schwachstelle (EternalBlue) auszunutzen. Auf dem lokalen System werden von der ausführbaren WannaCry-Datei Binär- und Konfigurationsdateien aus dem Ressourcenbereich extrahiert und installiert.

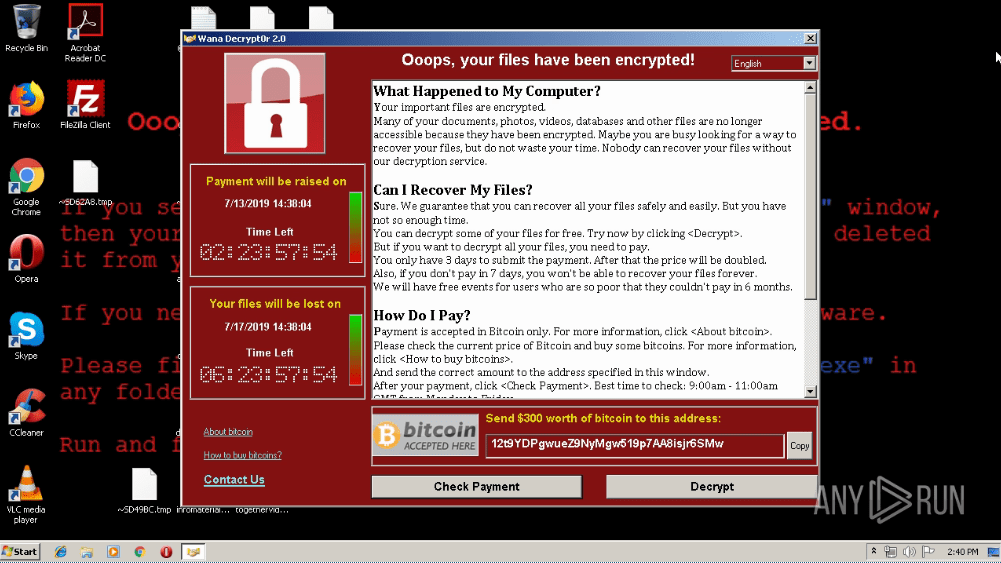

Abbildung 3: Ein Desktop eines mit WannaCry infizierten Systems

Außerdem wird das extrahierte Verzeichnis versteckt, Sicherheitsdeskriptoren werden geändert, ein Verschlüsselungsschlüssel wird erstellt, Schattenkopien werden gelöscht usw. Sind diese Schritte abgeschlossen, verschlüsselt WannaCry die Dateien des Benutzers und setzt das Hintergrundbild auf eine Lösegeldforderung. Zusätzlich startet WannaCry eine ausführbare Datei @[email protected], um das Opfer über den Countdown und die Zahlungsmethode zu informieren.

Um mögliche Angriffe durch WannaCry zu verhindern, wird empfohlen, die Sicherheitspatches zu installieren, die von Microsoft entwickelt wurden, um auf den ursprünglichen Vorfall zu reagieren. Da der Killswitch von WCry noch aktiv ist, werden frühere Versionen von WCry nicht mehr funktionieren.

Der Patchcode für dieses Sicherheitsupdate lautet MS-17-010. Das Update ist auch für Windows XP verfügbar; es ist Microsofts erstes Update für dieses Betriebssystem seit drei Jahren.

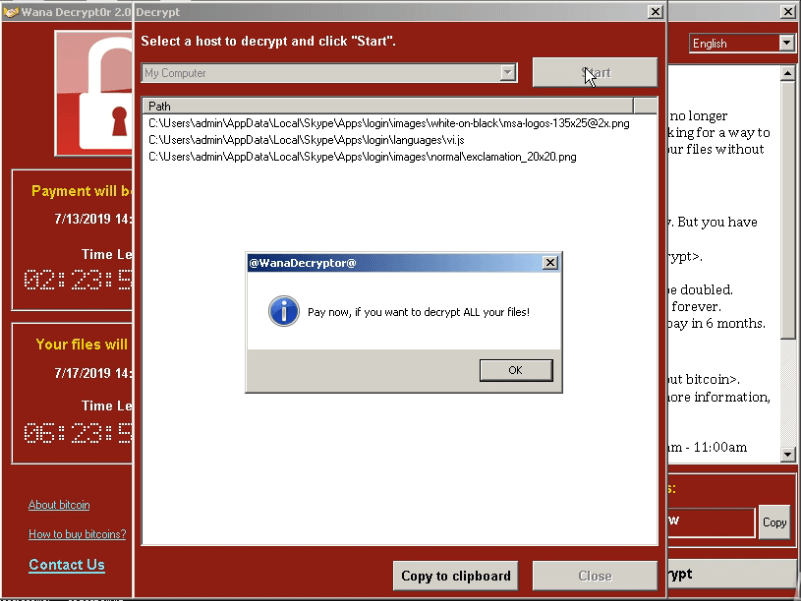

Sie können die Interaktivität von ANY.RUN nutzen, um Ihre Analyse fortzusetzen, da die Kriminellen hinter WCry die Entschlüsselung von drei Bildern kostenlos anbieten. Um ein vollständigeres Bild des Ransomware-Infektionsprozesses zu erhalten, öffnen Sie die in der Lösegeldforderung angegebene Website in Ihrem Browser und führen Sie alle Schritte zur Entschlüsselung der Bilder durch.

Abbildung 4: Wannacry Erpresser-Nachricht

Abbildung 4: Wannacry Erpresser-Nachricht

Bei WannaCry handelt es sich zweifellos um eine der zerstörerischsten Schadsoftware, die jemals für Cyber-Angriffe eingesetzt wurde. Das Ausmaß der ersten bösartigen Kampagne mit diesem gefährlichen Virus war beispiellos.

Dank der hervorragenden Arbeit der Cybersicherheitsexperten konnte der Angriff innerhalb weniger Tage eingedämmt werden, indem ein wirksamer Kill Switch und ein Patch für die Sicherheitslücke in den Microsoft-Betriebssystemen, die Ziel der Ransomware war, gefunden wurden. Dennoch verloren die Opfer weltweit Milliarden von Dollar - trotz der schnellen Reaktion von Cybersicherheitsexperten auf der ganzen Welt.

Um zu verhindern, dass sich verheerende Cyber-Angriffe wie der mit dem WCry-Virus wiederholen, müssen Forscher so viel wie möglich über die Muster der existierenden Malware in Erfahrung bringen und ihren Code analysieren. Der Einsatz von interaktiven Sandboxen wie ANY.RUN erleichtert diese Aufgabe erheblich. Sie ermöglichen es dem Benutzer, die Simulation in Echtzeit zu beeinflussen, um die besten Ergebnisse zu erzielen.

Jetzt kostenlosen ANY.RUN-Account anlegen und Malware und Phishing grenzenlos analysieren!

.png)