Webinar

February 26

Better SOC with Interactive Sandbox

Practical Use Cases

Remcos ist eine Malware vom Typ RAT, mit der Angreifer aus der Ferne Aktionen auf infizierten Computern durchführen können. Diese Malware ist extrem aktiv und wird fast jeden Monat mit Updates auf den neuesten Stand gebracht.

|

Trojan

Type

:

|

ex-USSR territory

Origin

:

|

|

1 June, 2016

First seen

:

|

10 March, 2026

Last seen

:

|

|

Type

:

|

ex-USSR territory

Origin

:

|

|

1 June, 2016

First seen

:

|

10 March, 2026

Last seen

:

|

3

3

0

0

148

148

0

0

359

359

0

0

Was ist Remcos Trojaner?

Bei Remcos handelt es sich um einen Remote-Access-Trojaner - eine Malware, die dazu dient, die Kontrolle über infizierte PCs aus der Ferne zu übernehmen. Die Malware ist seit 2016 aktiv, als sie erstmals in Untergrund-Communities von Hackern im Dark Web zum Verkauf angeboten wurde.

Während seiner gesamten Lebensdauer wurde das RAT von Remco in großem Umfang aktualisiert. Die Pflege dieser Malware ist in der Tat sehr aktiv, mit dem Erscheinen neuer Versionen fast jeden Monat. Im April 2019 kostete die Malware je nach gewähltem Paket zwischen gut 60 USD und über 400 USD.

Im zweiten Quartal 2024 war Remcos laut dem ANY.RUN-Bericht zur aktuellen Bedrohungslandschaft die zweitbeliebteste Malware.

Entwickler und Verkäufer dieses Trojaners ist ein "Unternehmen" mit dem Namen Breaking Security. Trotz des Versprechens von Breaking Security, dass das Programm nur für diejenigen verfügbar ist, die es für legale Zwecke verwenden möchten, bietet Remcos RAT den Kunden in Wirklichkeit alle erforderlichen Funktionen für die Durchführung potenziell zerstörerischer Angriffe. Der Kauf der Schadsoftware ist mit diversen Kryptowährungen möglich. Das Programm kann PCs mit jedem Windows-Betriebssystem fernsteuern. Dies gilt auch für XP und neuere Versionen. Es ist auch in der Lage, Screenshots zu erstellen, Tastatureingaben auf infizierten Computern zu protokollieren und die gesammelten Informationen an Host-Server zu senden.

Außerdem ist es mit einem Verschlüsselungsprogramm ausgestattet. So kann die Malware vor Antivirenprogrammen verborgen werden. Breaking Security hat auf seinem YouTube-Kanal ein Video veröffentlicht, in dem gezeigt wird, wie mehrere Antiviren-Programme nicht in der Lage sind, die Anwesenheit von Remcos RAT zu erkennen. Darüber hinaus bietet Breaking Security Angreifern einen Keylogger, mit dem sich die Tastatureingaben des Opfers ferngesteuert aufzeichnen lassen. Außerdem gibt es ein Massen-Mail-Programm, mit dem sich Verteilerkampagnen durchführen lassen, und einen DynDNS-Dienst mit einer Client-Server-Verbindung. Mit all diesen zusätzlichen Diensten erhalten Käuferinnen und Käufer alles, was sie zum Aufbau eines eigenen funktionierenden Botnetzes benötigen.

Die Firma, die Remcos RAT an die Kriminellen verkauft, ist in Deutschland registriert. Deutschland ist das einzige Land in der Europäischen Union, in dem der Zugriff auf Firmendaten im Internet nicht möglich ist. Daher sind die Gründer von Breaking Security nach wie vor nicht identifiziert. Auf der Website selbst sind keine Informationen über das Unternehmen oder das Team, das hinter Remcos steht, zu finden. Der Domainname der Website selbst wird von Cloudflare gehostet. Alle damit verbundenen Informationen sind durch die Datenschutzbestimmungen des Hosting-Unternehmens geschützt. Offensichtlich haben die Personen hinter Breaking Security große Anstrengungen unternommen, um anonym zu bleiben.

Um zu sehen, wie Remcos RAT ausgeführt und analysiert wird, können Sie sich ein Video ansehen, das vom ANY.RUN Malware Hunting Service aufgezeichnet wurde. Dort können auch andere Malware-Familien wie AZORult und Adwind untersucht werden.

Abbildung 1: Zeigt den Lebenszyklus von Remcos in einer visuellen Grafik an, die von

Abbildung 1: Zeigt den Lebenszyklus von Remcos in einer visuellen Grafik an, die von

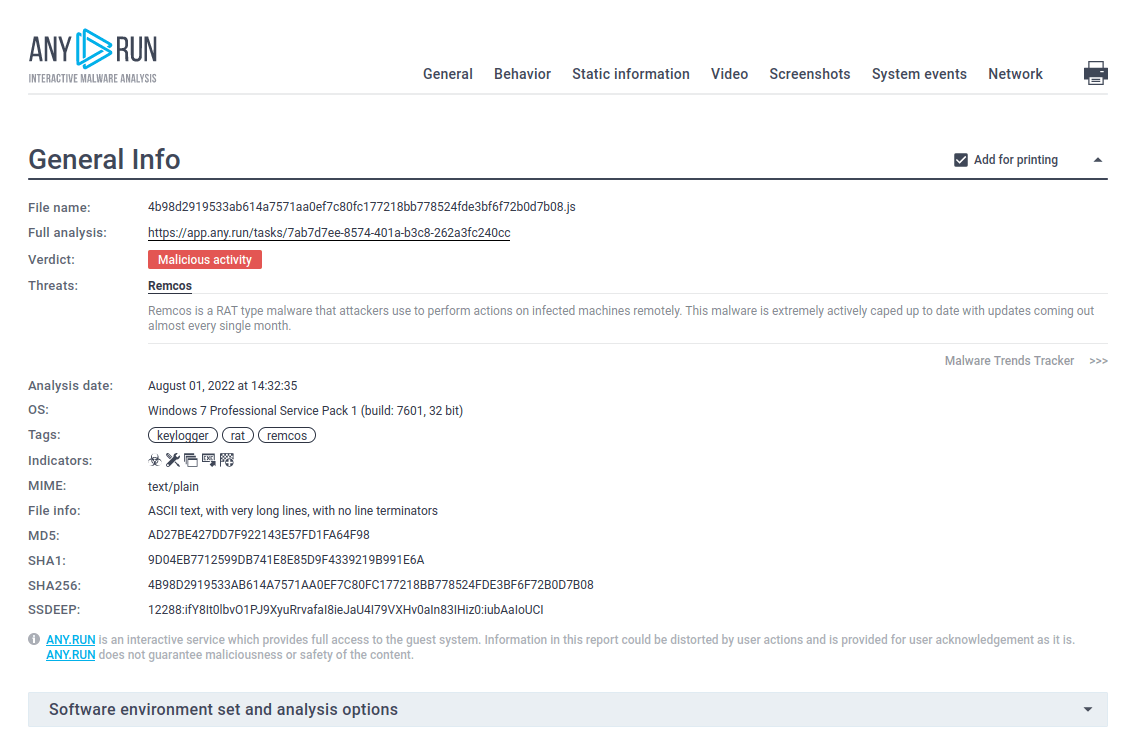

Abbildung 2: Eine Funktion, die speziell entwickelt wurde, um die Weitergabe von Analyseergebnissen zu vereinfachen, ist ein anpassbarer Textbericht, der von ANY.RUN generiert wird.

Abbildung 2: Eine Funktion, die speziell entwickelt wurde, um die Weitergabe von Analyseergebnissen zu vereinfachen, ist ein anpassbarer Textbericht, der von ANY.RUN generiert wird.

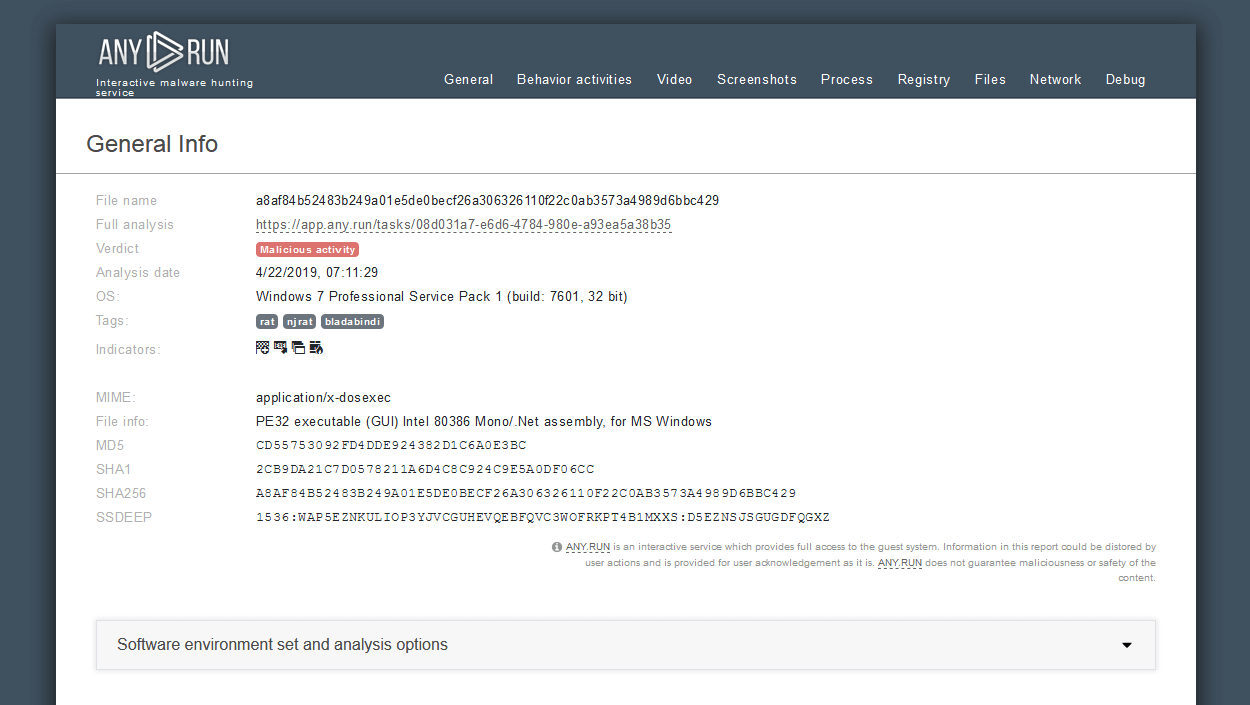

Die Verbreitung des Trojaners Remcos kann auf verschiedene Arten erfolgen. Laut RAT-Analyse kann er sich als ausführbare Datei mit einem Namen verbreiten, der den Benutzer zum Öffnen verleiten soll, oder er gibt sich als Microsoft Word-Datei aus, die Schwachstellen ausnutzt, um die Hauptnutzlast herunterzuladen und auszuführen und die Serverkomponente zu verbergen.

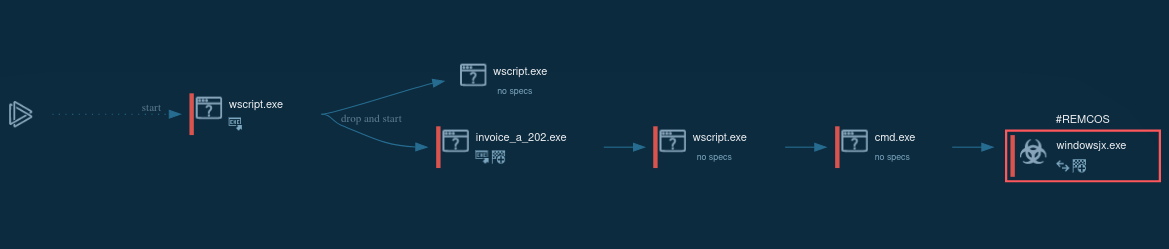

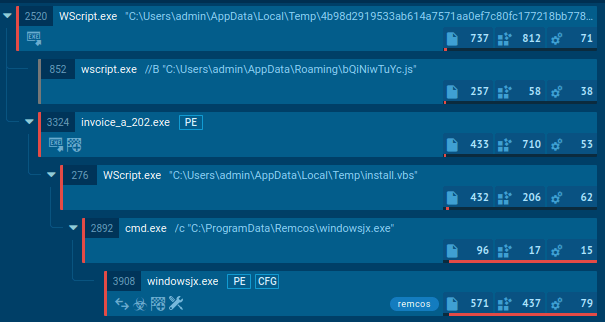

Unsere Analyse ergab, dass Remcos, nachdem er es geschafft hatte, auf das Gerät zu gelangen und zu starten, begann, ein VBS-Skript auszuführen. Das Skript war für die Ausführung der Befehlszeile und die Speicherung einer ausführbaren Datei verantwortlich.

Abbildung 3: Ausführungsprozesse von Remcos, wie vom ANY.RUN Malware-Analysedienst angezeigt

Abbildung 3: Ausführungsprozesse von Remcos, wie vom ANY.RUN Malware-Analysedienst angezeigt

Diese Datei war die primäre Nutzlast und führte die wichtigsten schädlichen Aktivitäten aus - Informationsdiebstahl, Änderung des Autostart-Werts in der Registrierung und Herstellen einer Verbindung zum C2-Server.

Obwohl sich die Malware auf unterschiedliche Weise verbreitet und auch als Bestandteil von Massen-Mailing-Software verbreitet wird, zeigen die Untersuchungen, dass der RAT von Remco in der Regel über schädliche Attachments in Spam-Mails auf die Rechner der Opfer gelangt. Die Angreifer verwenden in der Regel Phishing-Techniken, um Benutzer zu verleiten, Dateianhänge herunterzuladen, bei denen es sich in der Regel um infizierte Microsoft Office-Dateien handelt. Nach dem Herunterladen der Dateien werden die Benutzerinnen und Benutzer zur Aktivierung von Makros aufgefordert, die für die Ausführung von Ramcos erforderlich sind.

Die Angreifer, die diesen Trojaner verwenden, sind dafür bekannt, dass sie es auf bestimmte Organisationen abgesehen haben und dass sie bei der Erstellung maßgeschneiderter Phishing-E-Mails, mit denen sie ihre Opfer täuschen wollen, manchmal sehr weit gehen. Nachrichtenagenturen und Unternehmen aus dem Energiesektor gehören zu den bekannten Zielen von Remcos-Angriffen.

Durch die Aktivierung der Makros durch das Opfer wird eine kleine ausführbare Datei erstellt, die dann an einem vorher festgelegten Ort abgelegt und von dort aus gestartet wird. Diese Datei lädt dann die Hauptpayload, also Remcos selbst, von einem Steuerungsserver herunter und startet die Ausführung. Auch wenn sich der Speicherort von Beispiel zu Beispiel unterscheiden kann, enthält er in der Regel einen der folgenden Speicherorte, die typisch für die Autoren von Malware sind: %APPDATA% und %TEMP%.

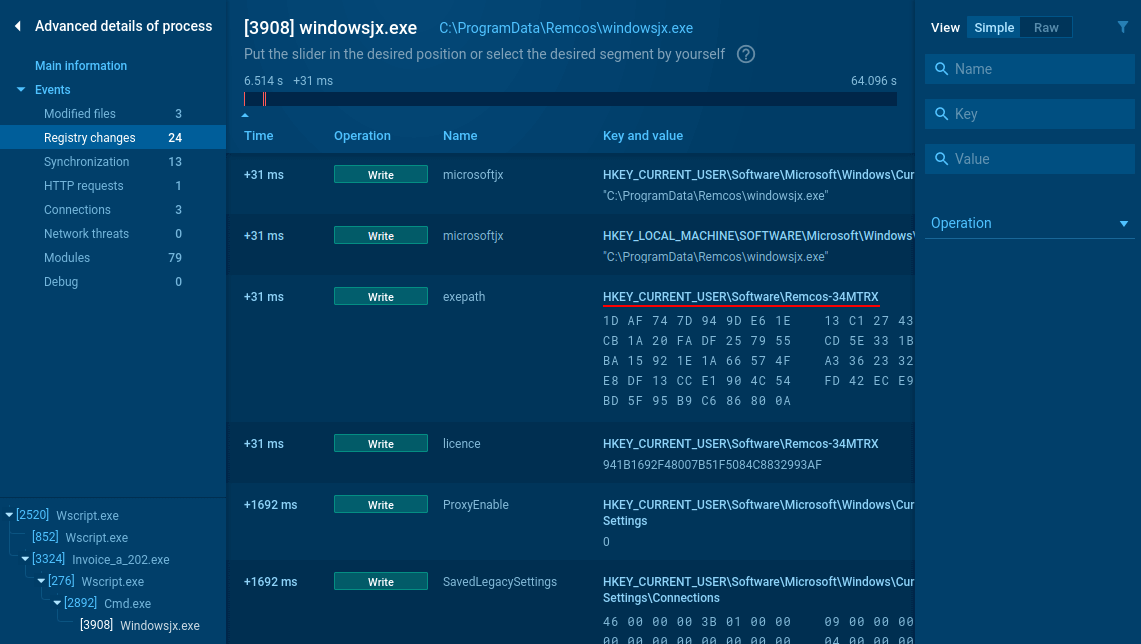

Für Spezialisten auf dem Gebiet der Cybersicherheit ist Remcos leicht zu finden - der Trojaner schreibt seinen Namen in die Registry. Sehen Sie sich die Ereignisse in der Registry an: Klicken Sie auf den Prozess und dann auf die Schaltfläche Weitere Informationen. Sie können sicher sein, dass es sich um Remcos handelt, wenn die Registerkarte Registrierungsänderungen einen Schlüssel wie "HKEY_CURRENT_USER\Software\Remcos-{digits_letters}" enthält.

Abbildung 4: Analyse der Änderungen in der Remcos-Registrierung

Abbildung 4: Analyse der Änderungen in der Remcos-Registrierung

Bei Remcos RAT handelt es sich um einen gefährlichen Trojaner, der Angreifern zu einem relativ geringen Preis zur Verfügung gestellt wird. Trotz der leichten Zugänglichkeit verfügt sie über ausreichend leistungsfähige Funktionen, mit denen Angreifer effektive Botnetze aufbauen können. Darüber hinaus wird es durch Updates modernisiert. Diese werden von der Eigentümerfirma fast monatlich veröffentlicht. Ramcos ist ein mächtiger und gefährlicher Trojaner, der durch seine Zugänglichkeit und seine leistungsstarken Funktionen zu einem großen Problem geworden ist.

Glücklicherweise bieten Malware-Jagddienste wie ANY.RUN professionellen Anwendern eine ebenso robuste Funktionalität, um Bedrohungen wie Ramcos zu untersuchen und mit effektiven Gegenmaßnahmen zu reagieren.

.png)